Вот статья о том, как защитить работу беспроводной сети Wi-Fi внутри дома. Прочтите, чтобы узнать, как защитить свое сетевое оборудование от взлома.

Как защитить роутер от взлома

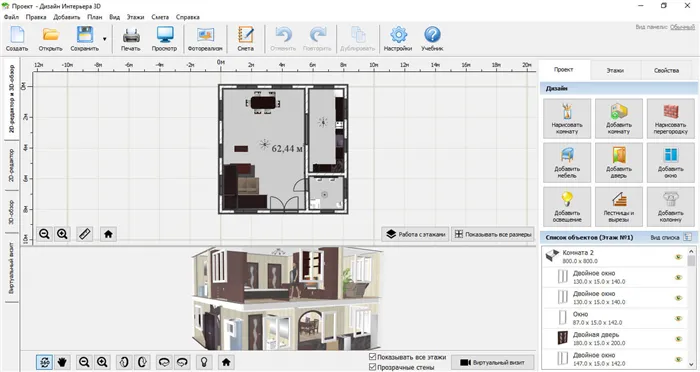

Сегодня каждый третий пользователь всемирной паутины широко использует беспроводные технологии, которые в форме Wi-Fi охватывают весь дом, обеспечивая высокоскоростной доступ в Интернет для всех устройств. И правильно, почему бы не воспользоваться этой возможностью, сидя в кресле, лежа на диване или в постели перед сном, есть выход в Интернет со смартфона или планшета.

Во всей ситуации есть большое «НО», практически выгодное: пользователи очень редко соблюдают правила безопасности, которые напрямую влияют на доступ к Wi-Fi. Со временем мы начинаем замечать, что скорость интернет-соединения снизилась и принтер внезапно начал интересоваться «голыми фото в жанре», время от времени их распечатывая! Действия «дикой карты», подключившейся к вашей сети, не ограничиваются простым доступом к Интернету или принтеру, некоторые навыки и более конфиденциальная информация становится доступной для стороннего пользователя, например, ваши средства в электронных кошельках. Поэтому защита вашей беспроводной сети и вас самих — задача номер один, особенно для пользователей, проживающих в многоквартирном доме.

необходимо перекрыть доступ из интернета всем любопытным

Безопасность роутера

Переходите прямо к делу — проверьте свой маршрутизатор сейчас — ПРОВЕРЬТЕ МАРШРУТИЗАТОР ОНЛАЙН.

Безопасность Wi-Fi

Уважаемые читатели. Экономить время. Сразу о главном. ВСЕ следующие действия помогают при наличии троянов или вирусов на вашем компьютере в течение 5-7 дней. В это время происходит сканирование из Интернета, но ПОСЛЕ взлома возникает подозрительная тишина — сканирования нет — компьютер больше не разрешен зараженным маршрутизатором, он принимает команды и выполняет их. Это сказывается на скорости интернета — она снижается.

Если ваш маршрутизатор уже заражен, кража паролей FTP, почты и других паролей — дело ближайшего будущего.

Еще в 2009 году. Кто-то DroneBL рассказал миру (о начале?) Об эпидемии вирусов, заражающих роутеры. Его новость пришла после атаки на сайт, администраторы сайта выяснили, что это принципиально новый тип DDOS-атаки. Атака была осуществлена зараженными маршрутизаторами. Итак, теперь «семья» компьютеров-зомби обзавелась поставкой: маршрутизаторами-зомби. Обнаружен ботнет, состоящий из зараженных домашних маршрутизаторов! Эта сеть получила название «psyb0t». Так началась официальная вирусная эпидемия роутера.

Взлом осуществляется путем сканирования портов маршрутизатора и взятия их под контроль. К сожалению, в Интернете множатся статьи о том, как именно ту или иную модель роутера легче всего взломать. Но вот где можно научиться уберечься от этой напасти. После установления контроля над маршрутизатором началось слежение за содержимым транзитного трафика. Кража паролей. Участие в общей вредоносной активности ботнет-сети в глобальной сети Интернет. Сканирование портов домашнего ПК, но здесь я остановлюсь более подробно. Автору удалось отследить, что наличие сетевого подключения к взломанному роутеру приводит к таким проблемам. Когда вы переустанавливаете брандмауэр, вирусы появляются в вашей системе из ниоткуда. При попытке установить Debian или Ubuntu во время загрузки обновлений во время установки эти системы были установлены неправильно. Это означает

- Установленный Firestarter не запускается: запущена функция администрирования и все, то есть что-то запускается с правами администратора, а что неизвестно. Firestarter не запускается.

- Если есть интернет-соединение, Deadbeef НЕ запускается, при выключении роутера сразу включается.

- Некоторые приложения, требующие прав администратора, запускаются без запроса пароля, другие не запускаются вообще.

- С момента написания этой статьи эти моменты стали менее выраженными. То есть будут проблемы, но они будут выглядеть иначе.

Переустановка НА ТО ЖЕ КОМПЬЮТЕР, С ОДНОГО установочного диска, с ВЫКЛЮЧЕННЫМ маршрутизатором, прошла успешно. Система (протестированная на Ubuntu) работала как часы. Это неудивительно, потому что первыми уязвимыми оказались маршрутизаторы под управлением операционной системы Linux Mipsel. Конечно, ущерб, наносимый зомби-роутером, «более разнообразен», чем я заметил и описал здесь, но то, чем мы богаты на данный момент, — это то, что мы разделяем.

Кстати, если зараженная система использовалась для записи DVD-дисков (так я храню музыку), логично предположить, что диски тоже заражены. Поэтому переустановка системы должна быть интегрирована с очисткой от вирусов. Подробнее. В общем, используйте хороший антивирус.

Установленная Windows (с отключенным зараженным маршрутизатором) выжила, но Agnitum Outpost Firewall Pro обнаружил сканирование портов с первых минут после установки. Маршрутизатор атакует порт (-ы).

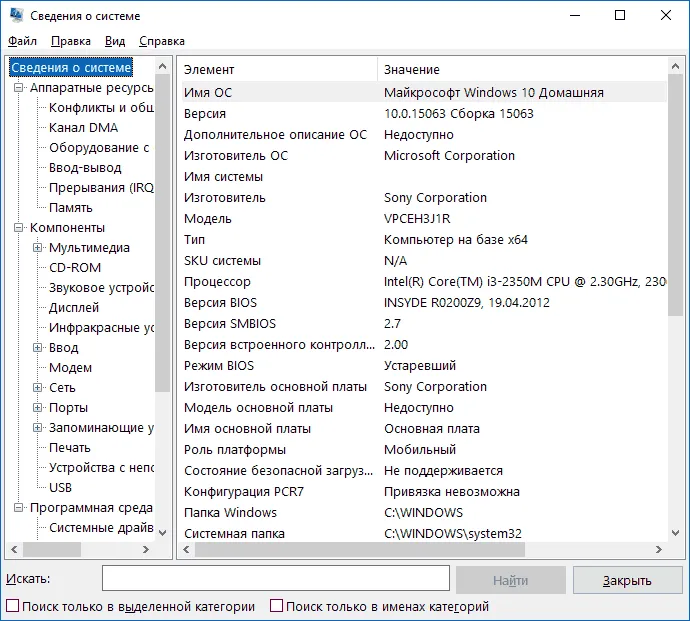

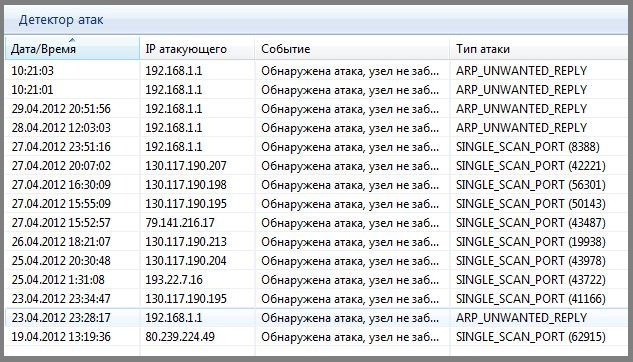

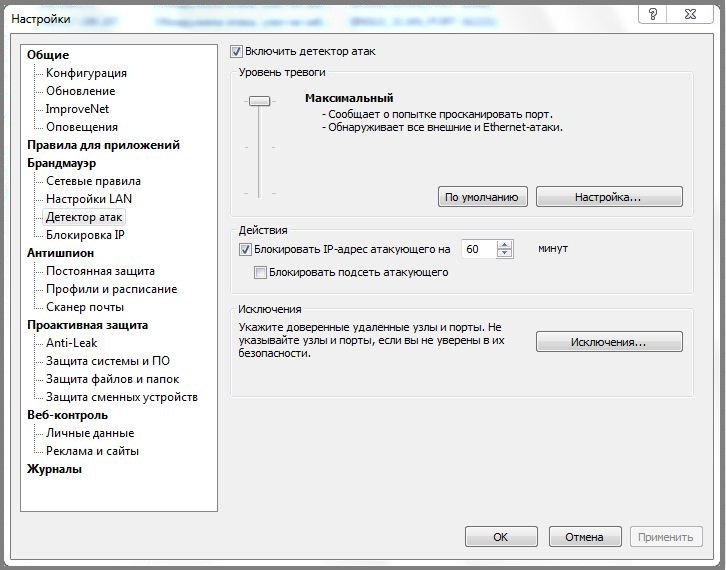

Как видно на рисунке, 27.04.2017 в 23:51:16 сканирование было выполнено зомби-роутером. До этого были сканы из Kaspersky Security Network — 130.117.190.207 (ей фаервол «не нравится», но это норма при установке Касперского) и непонятно где. А 27.04.12 был сброшен роутер до заводских настроек (Huawei HG530). С тех пор они поступают только от Kaspersky Security Network — 130.117.190.207 и ARP_UNWANTED_REPLY — автор включил фильтр ARP. Следовательно, попытки маршрутизатора снова «поговорить» с ПК (это нормальная активность маршрутизатора — но теперь Agnitum пропускает только те ARP-ответы, которые поступают в ответ на запрос моего ПК), а также попытки некоторых лиц, которые перехватывают трафик использование ложного ответа ARP блокируется межсетевым экраном. Если кто-то таким образом перехватит мой трафик и пропустит его через свой компьютер, то я буду в роли офисного сотрудника, который пользуется Интернетом, а системный администратор этого предприятия видит все мои действия, составляя подробный отчет для босс. Сколько писем (кому, о чем) было написано, сколько я болтал в ICQ. Конечно, пароли от почты и так далее тоже можно украсть.

Суть в том, что, поскольку я перезагрузил свой маршрутизатор и сделал то, что описываю ниже, атак из Интернета нет. «Стрелок» устранен, роутер чистый и делает ТОЛЬКО то, для чего был создан. Но троян на ПК тоже нужно удалить, иначе он уже направит хакеров на ваш IP.

Производители сетевого оборудования не предлагают никаких мер безопасности. В инструкции к роутерам есть описание того, как вводить логин и пароль для доступа к провайдеру, но при этом не сказано, что пароль администратора по умолчанию в роутере нельзя оставлять! Кроме того, маршрутизаторы обязательно имеют пульты дистанционного управления, которые часто входят в комплект. Производители антивирусного ПО молчат. Невольно возникает вопрос, кому это выгодно.

Пути заражения.

Лучше один раз увидеть. Для чего предлагаю GIF-анимацию, со схематическим анализом ситуации. Если его не видно, значит, мешает Adblock или что-то подобное — отключите его на этой странице.

Есть два. Первый — через WAN, это Интернет. Эти хакеры находят ваш IP-адрес, например, когда вы загружаете или распространяете файлы с помощью торрент-протокола (подробнее об этом в конце статьи) и, сканируя ваш IP-адрес, они находят слабые места в безопасности маршрутизатора. Но это встречается реже. О том, как закрыть эти ворота, мы прочитаем далее в этой статье.

Или у нас на ПК есть троян. А потом ведет хакеров на наш динамический (!) IP. Зная этот адрес, они уже методично «забивают» роутер. Мы читаем о троянах второго пути заражения.

Второй — через локальную сеть, то есть с вашего ПК. Если на вашем компьютере установлен троянский конь, хакеры смогут взломать пароль маршрутизатора прямо с вашего ПК. Следовательно, этот пароль необходимо время от времени менять. Но как быть с тем, что зараженный компьютер попытается взломать роутер со стороны, с которой не предусмотрена защита? Для начала нужно понять, что чистый роутер с зараженным ПК долго не протянет. Обычный брутфорс (атака грубой силой) сломает его за неделю, а то и быстрее. Итак, если вам нужно часто чистить маршрутизатор, самое время подумать о тщательной очистке от вирусов.

А теперь минутка. Откуда на ПК вирус / троян? Я перечисляю основные причины и в скобках решения. Возможные варианты:

2 — чистое ворчание винды после установки (или мириться с этим и переустанавливать ежемесячно, либо покупать винду);

3 — взломанный софт (используйте бесплатные программы или купите платные);

4 — у вас в личных файлах есть вирус (все личные файлы пропустите через очистку, как я описывал при очистке системы от вирусов);

5 — система уже заражена при использовании через флешку, инет черт знает как (защита — давайте спокойно изучать интернет, флешки тут читать, по последнему пункту молчу).

6 — вы установили антивирус? Это защита от вирусов, особенно когда она знает, как вылечить активную системную инфекцию.

Как домашнему пользователю узнать, заражен ли его роутер?

1. Нет доступа к панели управления. Или еще хуже: авторизуйтесь, но у вас есть ограничения и вы не можете изменить пароль администратора.

2. Вы сменили пароль, но не смогли войти с ним — пароль был изменен на неизвестный «под носом».

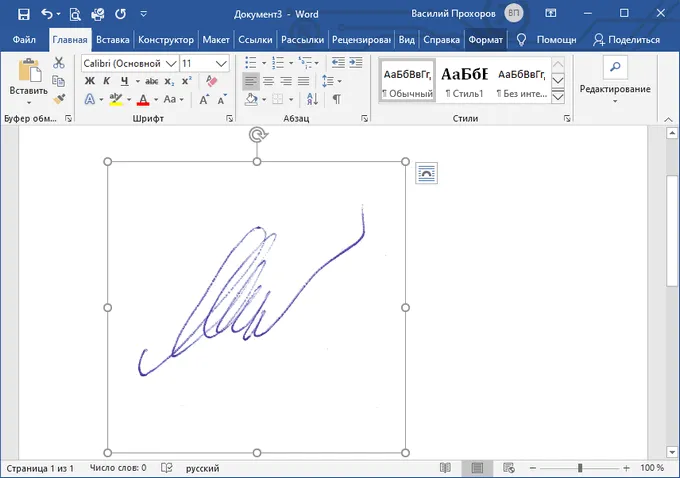

3. Как мы уже видели, брандмауэр Agnitum (и другой брандмауэр Esset, брандмауэр Ubuntu), настроенный, как вы можете видеть на рисунке ниже, видит, что он сканирует адрес 192.168.1.1 — это сетевой адрес маршрутизатора для набрав эти числа в строке браузера, я войду в свою панель управления с роутером.

Рис. Настройки брандмауэра. Такие настройки позволяют видеть сканируемый даже один порт — в последнее время хакеры стали более осторожными и не сканируют сразу несколько портов.

И этот адрес (то есть мой маршрутизатор) сканировал мой компьютер! Здесь уместно сравнить с такой ситуацией. Ваш мобильный телефон является средством связи, но когда он заражен (в последнее время мобильные телефоны все больше и больше используют операционную систему, а там, где есть операционная система, могут появиться вирусы), он может стать средством слежки за вами.

3. Какие еще признаки могут сопровождать проблемы маршрутизатора, которые я описал выше (заражение ПК, повторная установка брандмауэра, установка Windows с включенным маршрутизатором, проблемы с сетевыми установщиками Linux).

Главный вопрос — как настроить домашний роутер безопасным образом?

Во-первых, нужно понимать, что для чистого роутера нужна чистая операционная система. Вам необходимо установить чистую операционную систему Windows, вам нужно очистить свой компьютер (а точнее ваши личные файлы) от вирусов. В противном случае троянец на вашем компьютере подберет ваш пароль на роутере. И каждый день придется корчиться: поняли или еще нет? (Они уже шпионят за ВСЕМ трафиком, который проходит через маршрутизатор, или только за его частью, за которым троянец «шпионит» с компьютера, учитывая, что антивирус ему мешает.) «Сидя» в роутере, он сможет видеть все, что проходит через роутер.

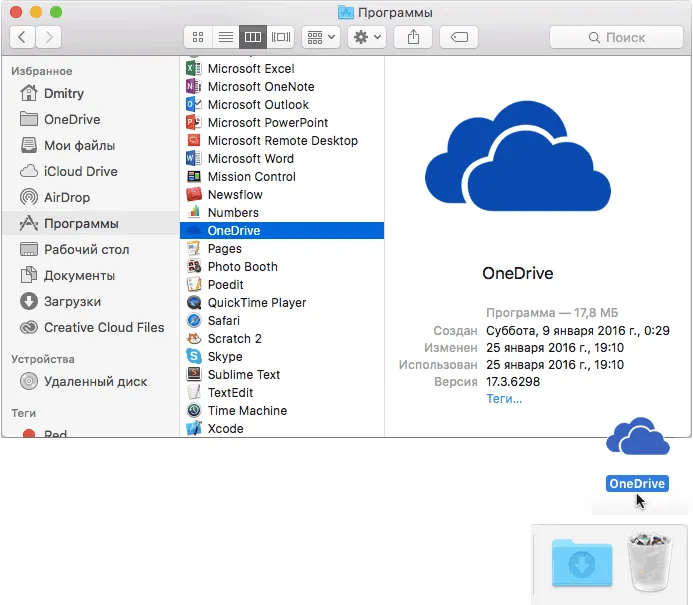

Я начинаю так, как будто ваш маршрутизатор еще не настроен или не заражен. Загрузите Puppy Linux live cd Slacko 5.3.3 и запишите его на диск. Ваш рабочий стол будет выглядеть так. Если настроить роутер из зараженной Windows, пароль сразу станет известен хакерам. Загрузитесь с живого компакт-диска Puppy Linux. Теперь ни один вирус на жестком диске не сможет шпионить за паролем, установленным для администратора в роутере. (Но если Windows заразна, они начнут обнаруживать это сразу после загрузки ОС Windows!)

- При имеющейся заразы режем ваш роутер (как именно, читайте в инструкции к вашему роутеру). ПРОВЕРИТЬ: маршрутизатор со сбросом принимает вас с заводскими именем пользователя и паролем и не предоставляет доступ в Интернет. Поправка — Укртелеком сделал финт и теперь сразу после сброса роутер имеет выход в интернет. Это необходимо учитывать. Если вы сбросили настройки и находитесь в сети, возможно, ваши настройки не были сброшены. Вы должны нажимать волшебную кнопку снова и снова. Иногда приходится резать по несколько раз подряд! Отключение от телефонного кабеля и от электросети. Я «вылечил» Huawei HG530, но мой старый Glitel GT-318RI заразился вирусом роутера — ни восстановление, ни замена прошивки не помогает — как только он подключается к интернету, сканы с адреса 192.168 отображаются .1.1. Хотя были времена, когда таких сканирований не было.

- Загрузитесь с живого компакт-диска Puppy Linux. Запускаем браузер в этом линуксе. Для этого щелкните значок «Обзор». ВНИМАНИЕ. Если выяснится, что Интернет есть, то нарезка не сделана. ПОВТОРИТЬ И ЗАПУСТИТЬ С Live CD Puppy Linux. Зараженный роутер находится под контролем Linux-вируса, который, кстати, хорошо себя чувствует в Windows. Не настраивайте маршрутизатор из Linux, который обнаружил маршрутизатор, который еще не был сброшен.

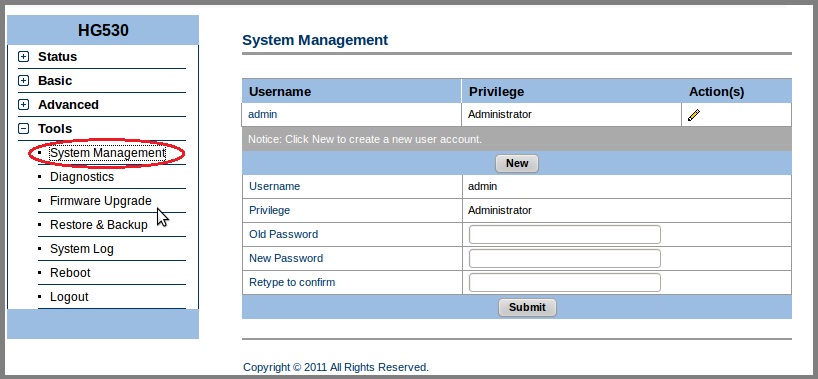

Входим в управление роутером — набираем в браузере 192.168.1.1 (проверяем по инструкции — у некоторых моделей цифры разные). Если вы не можете найти роутер, настройте сетевое соединение. Нажмите на ярлык для подключения, пятый справа от «Обзор», и обычно все интуитивно просто. Главное указать eth0 и Auto DHCP. Удалите ненужную учетную запись пользователя в маршрутизаторе (на одном сайте я буквально прочитал так: «Вы не поверите, но на многих маршрутизаторах есть учетная запись пользователя без пароля и учетная запись администратора с паролем по умолчанию»). Оставляем ТОЛЬКО админку. Давайте сменим его пароль на другой, например, что-то вроде этого 234AbCdOpRs654: включите английскую раскладку, но введите русскую фразу, нажав согласные (или любую другую букву) вместе с Shift. НИКОГДА не запоминайте пароль учетной записи администратора в вашем браузере. Регулярно меняйте этот пароль (раз в месяц, ну, ежеквартально), чтобы предотвратить взлом роутера. ОПЯТЬ ВНИМАНИЕ! Если после смены пароля администратора доступ к роутеру невозможен, значит, в роутере все еще есть вредоносное ПО. Также в этом случае проводим перезагрузку роутера (УПС! Забыл — иногда лучше это сделать ОТКЛЮЧЕНИЕМ выхода в телефонную сеть от роутера). Снова перезагрузитесь с живого компакт-диска Puppy Linux. Важно, чтобы с роутером контактировала «свежая» операционная система. Это возможно при загрузке с Live CD Puppy Linux: жесткий диск не используется, а DVD / CD не содержит вирусов.

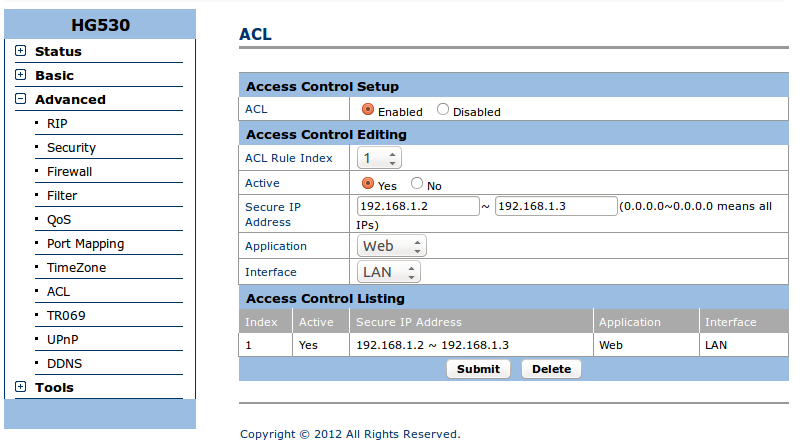

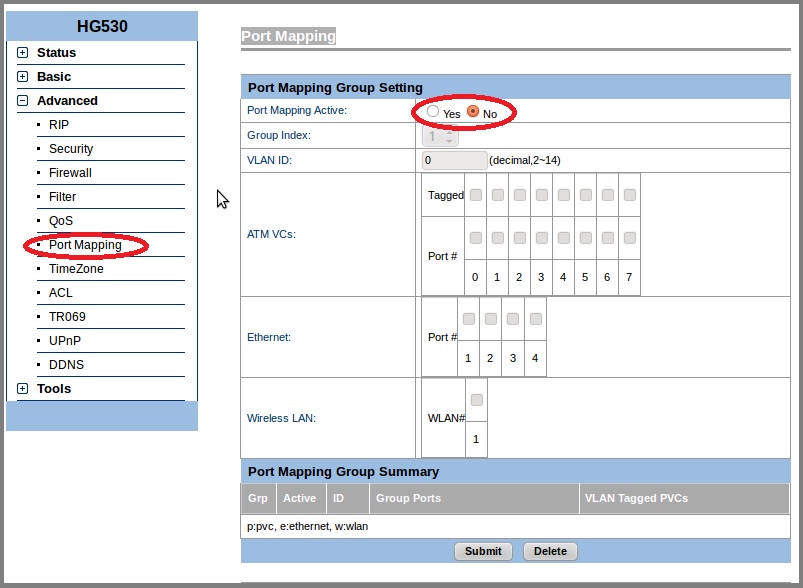

После смены пароля перейдите в ACL — удаленное управление.

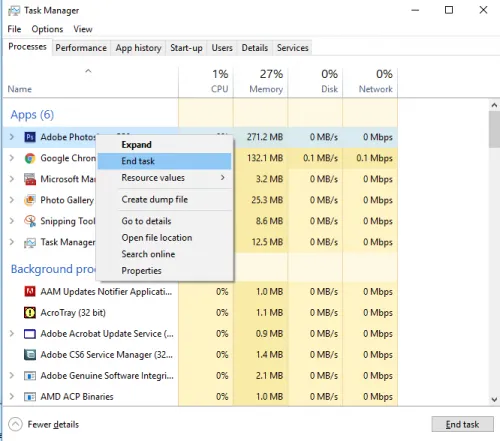

Как видите ACL — Enabled включен

Индекс правила ACL — номер созданного правила.

Активно — независимо от того, активно правило или нет — Да означает, что правило работает. Разрешаем доступ к WEB-приложениям из LAN-интерфейса. Таким образом, мы будем управлять нашим домашним роутером ТОЛЬКО через локальную сеть с помощью браузера, к которому подключен домашний компьютер. IP 192.168.1.2-192.168.1.3 и нажмите Отправить.

Приложение — веб-приложение, которое будет одобрено для управления. Это нормальный браузер.

Интерфейс — LAN — здесь указано, что управление возможно только по сетевому кабелю, а не из WAN — Интернет. Мы не расслабляемся: все вирусы живут в ПК и забиваются с этих IP.

Отправить: Когда все будет введено, нажмите эту кнопку. Когда настройки будут выполнены, не забудьте перезагрузить роутер с текущими настройками. Так что они вступят в силу немедленно.

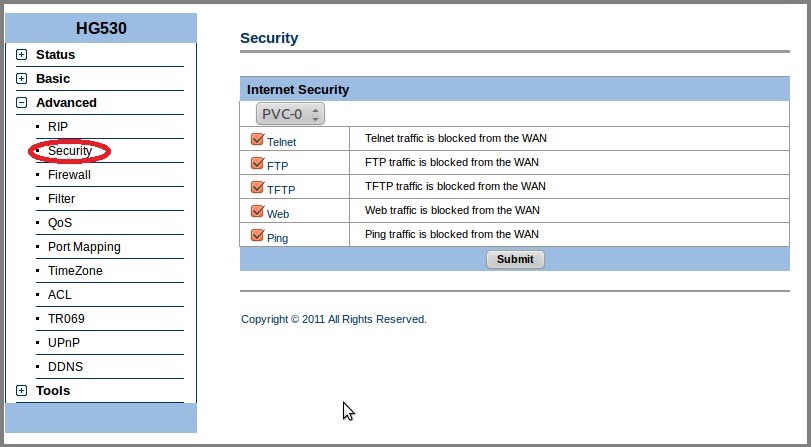

4. Еще двадцать пять! Карта безопасности. Если галочки отсутствуют, удаленный доступ из сети Интернет по ЛЮБОМУ протоколу разрешен. Или все сразу. Мне запрещено проверять мой роутер из WAN (читать из интернета) на все протоколы.

Вкладка Port Mapping. Эта штука нужна для удаленного доступа через роутер, например, к домашней веб-камере. Например, вы хотите, чтобы ваши друзья могли видеть эту веб-камеру «глазами». Если таких планов нет, отключите эту функцию. Конечно, на разных роутерах меню разное, но суть не меняется.

И еще: ЗАБУДЬТЕ о торрент-трекерах. Почему? Да, потому что, стоя на раздаче или скачивая файл по торрент-протоколу, все участники этого раздачи знают ВСЕ, что нужно для взлома вашего ПК. Это означает:

- Ваш текущий IP.

- Ваш тип операционной системы (Windows, Linux).

- Тип программы, используемой для загрузки (uTorrent, BitTorrent и т.д.).

- Кроме того, некоторые даже не удосуживаются обновить свой торрент-загрузчик, а хакеры и все те, кто хочет четко видеть, что, например, в сети кто-то использует устаревший uTorrent, уязвимости которого уже всем известны.

Эти данные хорошо видны в меню . самой программы торрент-загрузчика. Поэтому, активируя торрент-клиент и скачивая большой файл, вы подвергаетесь очень высокому риску — вы можете четко видеть, какой IP и как его следует взломать. Но есть небольшая хитрость, позволяющая обмануть хакеров. Он все еще действует. Установите Virtualbox и установите в него ОС Ubuntu. Загружая файлы с помощью Ubuntu, установленного на виртуальной машине, вы обманываете хакеров — вы можете увидеть программу Linux на своем IP-адресе. А если загрузка продлится дольше часа, скорее всего, они успеют «заметить» и атаковать вас. Некоторые хакеры намеренно распространяют большие файлы, ожидая жертв. Но даже если взлом произойдет, они взломают систему, которая загрузила файл: Ubuntu. И ваша основная система (Windows) останется нетронутой… Подробнее читайте в моей статье Сундук Пандоры.

Отдельно отмечу, что после обнаружения IP-роутера хакеры начинают сканировать его на предмет доступа к зашифрованному паролю, а затем берут под контроль украденный пароль. Так что не оставляйте маршрутизатор включенным, если вам сейчас не нужен доступ в Интернет.

НО. Даже если вы загрузите с помощью виртуальной машины, они начнут молотить по вашему роутеру. Здесь поможет его отключение и повторное включение в процессе, и ГЛАВНАЯ вещь после завершения торрент-загрузки: провайдер выпустит новый динамический IP-адрес после перезагрузки маршрутизатора, и хакерам останется только угадать, по какому адресу вы находитесь. Теперь. И ваш роутер тоже. Вы, конечно, не останетесь на раздачах — после завершения загрузки следует сразу отключить торрент-загрузчик и ПОСЛЕ выключения и включения роутера.

И вообще

НЕ УДЕРЖИВАЙТЕ МАРШРУТИЗАТОР ВКЛЮЧЕННЫМ, ЕСЛИ! Не позволяйте мелким хакерам снова получить доступ к вашей собственности. Не забывайте очищать маршрутизатор всякий раз, когда скорость вашего интернет-соединения падает без надобности. Осторожность не помешает.

это все. Теперь вы можете взять заводскую инструкцию к вашему роутеру и указать логин и пароль, выданные интернет-провайдером. Обычно это делается на вкладке настроек WAN. Теперь вы больше не сможете управлять своим маршрутизатором через Интернет. По крайней мере на данный момент.

Сегодня почти 65% населения России имеет доступ к Интернету, и большинство граждан используют для этого подключения домашнюю сеть с точкой доступа на основе Wi-Fi роутера. К сожалению, мало кто думает, что нельзя просто подключить роутер к сети и забыть о нем на годы…

Как защитить вай фай от других пользователей (например, от соседей)

Этот параметр очень затрудняет взлом Wi-Fi хакерам, а также не позволяет вашим соседям использовать чужой доступ в Интернет. Если никто точно не знает, как называется ваша сеть Wi-Fi, подключиться к ней или взломать ее с помощью первоначального метода подключения будет просто невозможно.

Как вы можете видеть на самом первом экране этой статьи, чтобы завершить этот пункт защиты, вам просто нужно поставить галочку. Он может называться по-разному, в нашем случае это «Скрыть SSID».

Не все точно знают, какую защиту Wi-Fi выбрать. Рекомендации по методам и средствам защиты беспроводной сети.

Дополнительные меры

Стоит выделить некоторые другие дополнительные меры, которые во многом помогут усилить и без того надежную защиту доступа к вашей домашней беспроводной сети.

Как и в предыдущем случае, все эти методы лучше всего использовать в одном наборе.

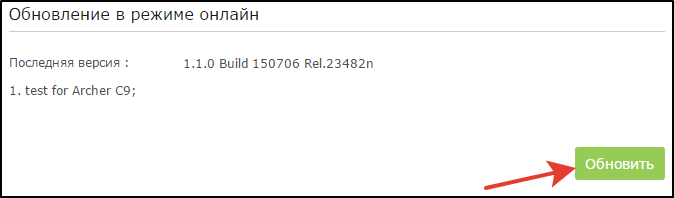

Обновление прошивки

Периодически появляются сообщения об обнаружении новых уязвимостей в том или ином роутере, протоколах безопасности. И пользователи сразу начинают думать, что скоро их очередь, и им грозит опасность.

На самом деле не стоит паниковать. Сети, не представляющие особой ценности для злоумышленников, вряд ли будут взломаны. Скорее вопрос к соседям халявщикам.

Однако такая мера, как периодическое обновление прошивки, будет правильной и необходимой. Некоторые роутеры обновляются простым нажатием кнопки «Обновить» в соответствующем разделе с настройками.

В остальных случаях необходимо скачать последнюю версию прошивки с официального сайта производителя, затем открыть настройки роутера и обновить ее через этот файл.

Отнеситесь к проблеме выбора прошивки максимально ответственно. Если вы возьмете не тот файл, то при загрузке оборудование может вообще перестать работать.

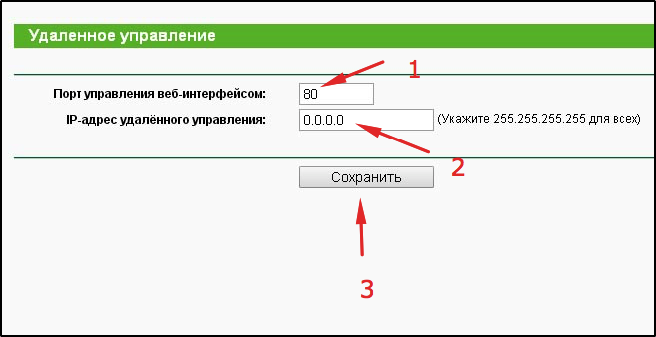

Удалённый доступ

В некоторых случаях это удобная функция, позволяющая управлять настройками маршрутизатора и изменять их в Интернете. То есть вам не обязательно быть в домашней сети.

Но для обычного пользователя эта функция даже опасна во многих отношениях. Ведь злоумышленники могут использовать удаленный доступ. Поэтому рекомендуется открыть настройки и проверить, отключена ли эта опция.

Гостевой доступ

У некоторых марок и моделей роутеров (роутеров) есть функция, позволяющая создавать дополнительные сети. А точнее подсети, для условных гостей. Более того, они не будут иметь ничего общего с основной беспроводной сетью.

Это отличный вариант для тех, кто заботится о безопасности, но при этом часто приходится давать доступ к сети гостям, посетителям, друзьям.

Если такая функция присутствует на роутере, стоит ее использовать.

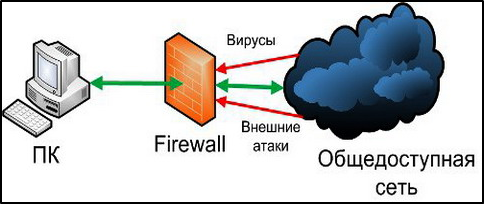

Роутер и файерволл

Для маршрутизаторов разработчики могут предложить дополнительные меры и инструменты для их защиты. Это относится к межсетевым экранам, межсетевым экранам, межсетевым экранам и т.д.

Эти инструменты специально разработаны для предотвращения атак. Да, для домашнего интернета это во многом бесполезная трата. Но если беспроводная сеть создается внутри офиса, компании, где важная и ценная информация может быть получена путем взлома, не стоит экономить на защищенном оборудовании.

Покопавшись в настройках, вы можете активировать соответствующие инструменты и значительно повысить уровень сетевой безопасности.

Роутер и VPN

Объективно говоря, VPN — один из наиболее эффективных способов защиты данных во время их передачи через Интернет и во время беспроводной связи между устройствами.

VPN создает своего рода зашифрованный туннель, который соединяет узлы сети.

К сожалению, эта функция доступна только на ограниченном количестве маршрутизаторов. Но если он будет доступен, данные всех подключенных устройств будут действительно надежно защищены.

Периодическая смена паролей

Вводить надежный пароль и оставлять его навсегда — не лучшая идея.

Правильное решение — периодически менять коды доступа. И это касается не только самой беспроводной сети, но и паролей роутера.

Это придаст вам больше уверенности в своей безопасности. Поэтому такие мероприятия рекомендуется проводить с интервалом в 2-3 месяца.

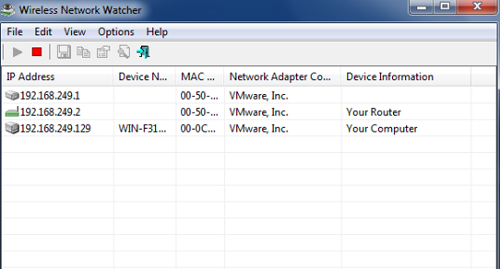

Проверка подключённых устройств

Есть много способов узнать, кто подключен к беспроводной сети. Сделать это можно через настройки самого роутера или запустив специальные утилиты.

Периодическая проверка соединений гарантирует, что никакие сторонние устройства не используют Интернет в своих корыстных целях.

Но это также возможность оперативно обнаружить попытку несанкционированного доступа, заблокировать халявщика и обезопасить себя от возможных последствий его действий.

Специальное оборудование и программы

Если вы выйдете за рамки обычной домашней беспроводной сети и создадите серьезное соединение, вам не обойтись без специализированного оборудования и надежного программного обеспечения.

Обычно это необходимо тем, кто хранит важную и очень ценную информацию на своих компьютерах. Так что есть смысл обратиться к профильным специалистам.

Защитите MikroTik. Советы по безопасной установке роутера Вы можете найти подробный рассказ об известных на данный момент ошибках в RouterOS в статье «Опасный MikroTik. Понимание

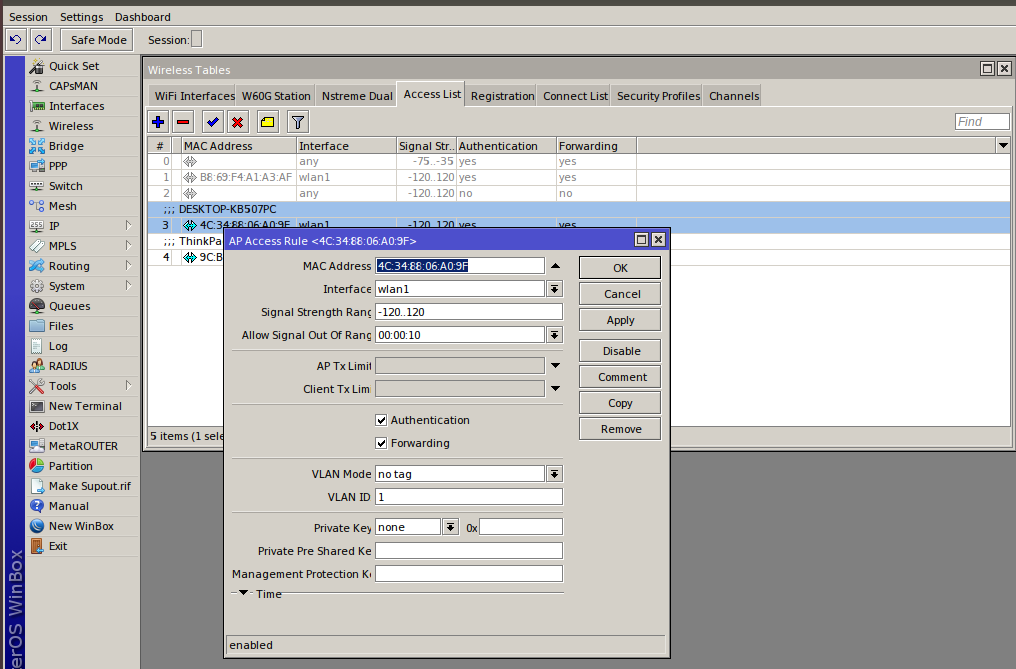

Wireless

RouterOS поддерживает белый и черный список Wi-Fi. Для этого есть список беспроводного доступа. Просто добавьте устройства, которым не разрешено подключаться к сети, затем снимите флажки «Проверка подлинности» и «Пересылка». Для этой цели вы также можете использовать команду / interface wireless access-list add .

Настройки черного списка Wi-Fi

Вышеупомянутый случай будет работать как черный список. Чтобы преобразовать его в белый список, необходимо установить указанные флажки и изменить тип работы беспроводного интерфейса с помощью беспроводной команды / интерфейса set 0 default-authentication = no .

Флажок Authentication отвечает за аутентификацию клиентов. Если установлен для определенного интерфейса, аутентификация разрешена для всех, за исключением устройств, перечисленных в списке доступа без флажка. Если флажок не установлен в интерфейсе, только те, кто находится в списке доступа с флажком, могут подключаться к сети.

Параметр «Пересылка» отвечает за передачу данных между клиентами в одной подсети. Обычно вы не должны его трогать, но если вы строите, например, сеть точек доступа, клиенты которой будут выходить только во внешние сети (т.е они не нуждаются во внутреннем взаимодействии), отключите эту опцию — это улучшит коммуникацию качественный.

Используя список беспроводного доступа, вы можете настроить сложную логику работы клиента: исходя из уровня сигнала, времени суток, ограничивать скорость каждого клиента или загонять его в конкретную VLAN без дополнительных жестов. Я настоятельно рекомендую лучше изучить этот инструмент.

MikroTik также знает, как создать SSID в виде эмодзи, например, вот так:. Для этого вам нужно перевести символы в Unicode с помощью подобного инструмента и вставить полученную строку в SSID.

Источники

- https://wd-x.ru/kak-zashhitit-router-ot-vzloma/

- https://safe-comp.ru/bezopasnost-routera.html

- https://whoer.net/blog/ru/kak-zashhitit-wi-fi-set/

- https://nastroyvse.ru/net/vayfay/zashhita-wi-fi.html

- https://xakep.ru/2020/03/12/good-mikrotik/