Компьютерный вирус — это инфекция, способная испортить жизнь любому пользователю. С тех пор как смартфоны стали компьютерами, вирусы стали…

Как вирусы попадают на телефон и действительно ли это опасно

Компьютерный вирус — это инфекция, способная испортить жизнь любому пользователю. С тех пор, как смартфоны стали компьютерами, вирусы стали угрожать и им. Настоящий вирусный бум произошел, когда смартфон ассоциировался с деньгами. В них появилось много платных сервисов и пользователи начали связывать с ними карты и активировать автоматическое пополнение телефонного счета. Это стало настоящей свободой для тех, кто хочет заработать много нечестных денег. Но не все так страшно и сам вирус не прилетит на ваше устройство. Есть только несколько направлений, откуда он может появиться, и вам просто нужно следовать им чуть более внимательно.

Вирус на вашем телефоне может быть опаснее, чем кажется. А может и не быть.

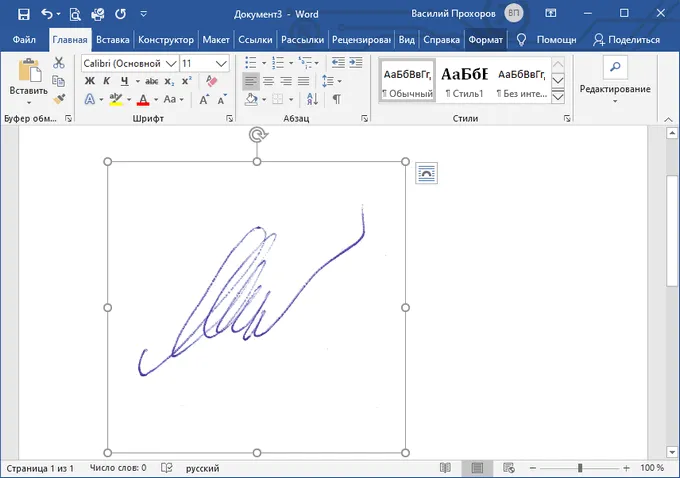

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента, и внезапно на мониторе появляется синий фон и на нем появляется следующее сообщение: «Компьютер заблокирован. Все ваши файлы зашифрованы. Расшифровка файлов будет стоить 0,076 биткойна. Следуйте инструкциям по оплате… Что делать?

Ransomware как совершенствующаяся опасность

Вирусы и вредоносные программы не являются чем-то новым для пользователей, поскольку в 2013 году хакеры обнаружили, что они могут зашифровать ценные файлы и вымогать у жертв большие суммы денег для их расшифровки. Успешно используя эту возможность, мошенники зарабатывают до 2 миллиардов долларов в год! Это деньги трудолюбивых предпринимателей. Добавьте к этому издержки для бизнеса, связанные с системными сбоями, потерей производительности и стрессом, — и это будет слишком разрушительно.

Программа-вымогатель распространяется мошенниками различными способами. Некоторые стремятся найти и зашифровать наиболее ценные файлы, другие просто зашифруют весь жесткий диск, что значительно усложняет ситуацию. И даже если вы удалите его полностью, файлы все равно будут зашифрованы. Если вы не готовы к атаке программы-вымогателя, она может парализовать всю работу компании. Вот почему управление информационными системами в компании очень важно .

Восстановление данных, удаленных вирусами или антивирусным программным обеспечением. Удалил ли вирус или антивирусная программа ценную информацию с вашего компьютера? Без проблем! Ниже мы расскажем об эффективных способах

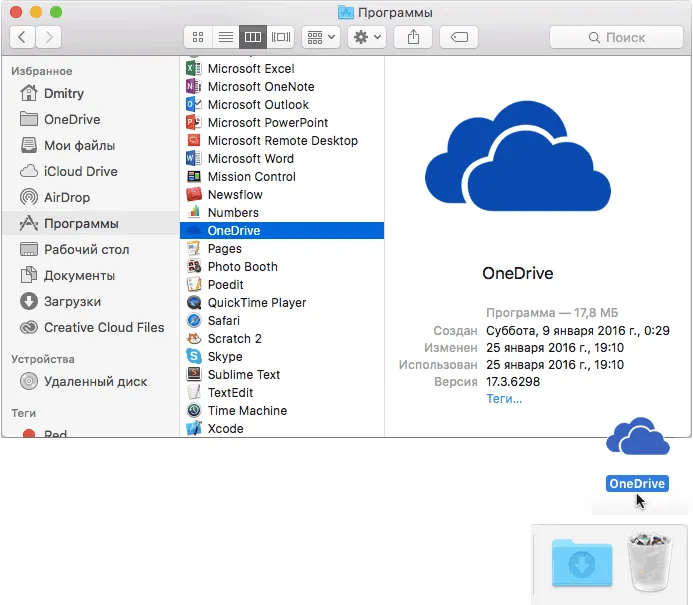

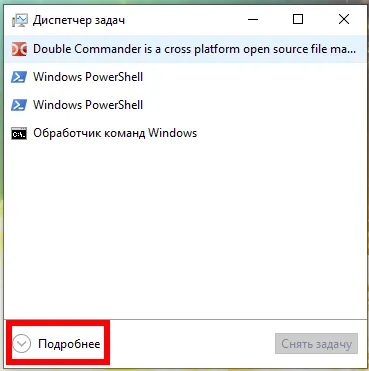

Как вернуть файлы из карантинов антивирусных программ?

В настоящее время существует огромное количество разнообразных антивирусных программ, обеспечивающих надежную защиту от вредоносных утилит. К сожалению, бывает, что антивирусы по ошибке помещают «здоровые», а иногда и ценные для пользователя файлы в так называемые карантины. В зависимости от антивирусной программы изолированная зона карантина может иметь разные имена, например, в AVG Internet Security эта зона называется Virus Vault или Virus Chest и т.д.

Ниже мы рассмотрим восстановление файлов из карантина на примере популярных антивирусных программ.

Важно: вирусы следует восстанавливать из карантина только в том случае, если вы полностью уверены в безопасности файла.

«Доктор Веб» — российский разработчик антивирусных программ и сервисов по защите информации для корпоративных и частных пользователей.

Игры с вирусами

Статистика показывает, что многие современные пользователи недооценивают угрозы вредоносных программ и кибер-злоумышленников.

- Только 15% пользователей понимают, что они могут стать целью киберпреступников.

- Каждый третий считает маловероятными финансовые потери от злонамеренных атак.

- Подавляющее большинство считает, что их данные никого не интересуют!

Совершенно особый сегмент пользователей, который, кстати, подвергается атакам со стороны вирусописателей, — это любители компьютерных игр, которые традиционно пренебрегают антивирусной защитой в угоду производительности ПК. И эти игроки разные, как по уровню мастерства, так и по «богатству», которое можно украсть и продать.

Кто в мире виртуальных игр подвержен атакам киберзлоумышленников?

Условно игроков можно разделить на три группы:

- Супер фанаты и профессионалы. У них в «сундуке» достаточно артефактов.

- Только для игроков (игровая среда для них — способ расслабиться, отвлечься от работы или проблем). Их машины и аккаунты будут полезны злоумышленникам для продвинутых атак и вымогательства.

- Детей и подростков, которые могут быть как фанатами, так и игроками, и даже маленькими детьми. В этом случае жертвами кибератак становятся родители, а точнее их кошельки. Это молодые пользователи, которым «бесплатно» предлагают украденные артефакты».

Из-за подросткового максимализма дети склонны игнорировать рекомендации по безопасности, с одной стороны, и хотят попробовать запретное, с другой. Поэтому использование Родительского контроля Dr.Web для предотвращения заражения и кражи игровой информации и имущества им необходимо!

Между тем, опыт вирусных аналитиков компании «Доктор Веб» говорит о том, что вирусные угрозы для геймеров отнюдь не «игрушки»!

Вирусы произошли от… игр!

Невероятно, но факт: одна из первых вредоносных программ — и не вирус, а троян! — была компьютерная игра Pervading Animal: с помощью управляемых вопросов программа пыталась определить придуманное пользователем имя животного. Писалось с ошибкой: при добавлении новых вопросов измененная игра записывалась поверх старой версии и копировалась в другие каталоги (реплицируется автоматически), поэтому через некоторое время диск был заполнен. Pervading Animal распространялся через своих жертв и выполнял неизвестные действия с пользователем, предполагая, что это классический троянец.

Что крадут у игроков?

Злоумышленники направляют их внимание туда, где они могут и им есть чем заработать. Их целями являются учетные записи игроков и артефакты — все, что волнует игроков и что может быть украдено и продано игрокам.

Что интересует игроков?

- Возможность быстрой «прокачки» — или покупки уже «прокачанных» аккаунтов.

- Персонажи с максимальным количеством различных «навыков» и очков опыта, с внутриигровыми боеприпасами, доспехами, маунтами (иногда довольно редкими), с различными навыками и профессиями, доступными для этого героя, другими игровыми артефактами и возможностями. Чем их больше, тем выше стоимость аккаунта, которая в некоторых случаях может превышать 20 000 рублей.

Целями злоумышленников являются учетные записи и артефакты игроков, все, что можно украсть и продать из мира игр за деньги.

Учитывая стоимость обновленных учетных записей и дорогих артефактов, можно без преувеличения сказать, что игроки и их свойства являются лакомой мишенью для злоумышленников.

Каким образом вредоносные программы помогают злоумышленникам похищать аккаунты и артефакты?

Пример вредоносного ПО для кражи артефактов

Trojan.SteamLogger.1 предназначен для кражи ценных артефактов у пользователей Dota 2, Counter-Strike: Global Offensive и Team Fortress 2. Троян был обнаружен специалистами антивирусной лаборатории «Доктор Веб» в октябре 2014 года.

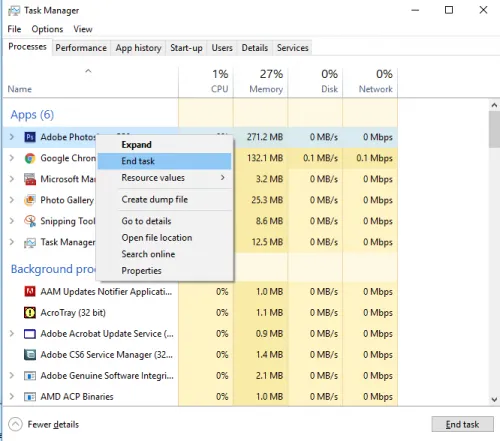

После запуска и инициализации основного троянского модуля Trojan.SteamLogger.1 он ищет в памяти зараженного компьютера процесс под названием Steam и проверяет, вошел ли пользователь в свою учетную запись. В противном случае вредоносная программа ожидает авторизации игрока, затем извлекает информацию об учетной записи Steam (наличие SteamGuard, Steam-id, токен безопасности) и передает эти данные злоумышленникам. В ответ Trojan.SteamLogger.1 получает список учетных записей, на которые можно передавать игровые предметы из учетной записи жертвы. Вредоносная программа пытается украсть наиболее ценные игровые предметы, ключи от сундуков и сами сундуки. Trojan.SteamLogger.1 внимательно следит за тем, пытается ли игрок продать какой-либо из виртуальных предметов самостоятельно, и, если такая попытка обнаруживается, пытается предотвратить ее, автоматически удаляя артефакты из продажи.

Троян отправляет всю собранную информацию на сервер киберпреступников, затем проверяет, включена ли автоматическая авторизация в настройках Steam и, если она отключена, запускает в отдельном потоке кейлоггер (перехватчик нажатия клавиш) — собранные с его помощью данные отправляются на сервер киберпреступников с интервалом в 15 секунд.

Trojan.SteamLogger.1 распространяется на специализированных форумах или в чате Steam под предлогом предложения продать или обменять внутриигровые предметы.

Как злоумышленники извлекают выгоду из «угнанных» аккаунтов?

- Продажа учетной записи: в самом примитивном случае злоумышленники просто пытаются продать украденную учетную запись, используя интернет-магазин, созданный специально для этой цели.

- Утечка (присвоение) артефактов и их продажа: мошенники могут передавать все артефакты, связанные с одной учетной записью, на другую учетную запись (конечно, с целью последующей реализации).

- Мошеннические ссуды: новые владельцы украденной учетной записи, пользуясь доверием других игровых гильдий, могут занимать виртуальные деньги или ограбить банк гильдии. В результате навсегда испорченная репутация, запрет доступа к игровому серверу и даже психологическая травма (а в случае уязвимой психической организации ребенка это может привести к очень серьезным последствиям).

- Распространение фишинговых ссылок: киберпреступники создают их от имени владельца учетной записи, например, публикуя информацию о «рекламной акции разработчика игр», которая требует от вас регистрации на стороннем сайте с вашим именем пользователя и паролем, или с помощью рекламных программ для подделки характеристик игры персонажа, под видом которой распространяются вирусы и трояны. И это тоже потеря репутации!

- Вымогательство: собственность игрока имеет для него ценность, и этим пользуются злоумышленники, которые блокируют доступ к учетной записи и требуют выкуп.

Как злоумышленники инфицируют компьютеры игроков?

Один из способов атаковать игроков — распространять трояны, чтобы заразить их.

Злоумышленники могут использовать систему личных сообщений для отправки ссылок на фишинговые (мошеннические) сайты от имени владельца украденной учетной записи. Это может быть, например, информация о «продвижении разработчика игры», для участия в которой вы должны зарегистрироваться на стороннем сайте со своим именем пользователя и паролем, или рекламные объявления программ, обманывающих характеристики игры. • игра с персонажем, под видом которой распространяются вирусы и трояны. Доверчивые и еще не умеющие обнаруживать мошенников, детей и подростков легко «обмануть» на такие уловки.

Если одной из их целей являются кошельки Steam для покупки игр, для доступа к кошельку также используется фишинг. Например, пользователям сервиса Twitch отправляются предложения по участию в лотерее. Жертвам предлагается выиграть цифровое оружие и предметы коллекционирования для шутера CounterStrike: Global Offensive. Как только вредоносная программа получает доступ к учетной записи Steam, троянец, установленный на игровой компьютер тайно от владельца, делает снимки экрана, добавляет новых друзей, покупает предметы на средства Steam, самостоятельно рассылает и принимает (!!) предложения от продажи. После кражи инвентаря он выставляется на Торговой площадке сообщества Steam со значительной скидкой до 35%.

Злоумышленники пользуются тем фактом, что повторные посетители таких сервисов, как Twitch, привыкли к похожим сообщениям. Twitch также стал одной из самых популярных стриминговых платформ для геймеров, позволяя любителям онлайн-трансляций зарабатывать деньги во время стриминга. Многим стримерам удалось заполучить поклонников легальным путем, но некоторые любители легких денег решили воспользоваться услугами ботнетов (сетей зараженных компьютеров) для «накрутки» количества подписчиков. В игровом мире тоже присутствует этот вид теневой активности.

Пример вредоносной программы, направленной на атаку платформы Steam

В конце августа 2014 года на различных игровых форумах начали появляться сообщения от пользователей платформы Steam, которые внезапно начали терять ценные игровые предметы и активы. Виновником «виртуальных краж» оказался троян Trojan.SteamBurglar.1. Вредоносная программа была размещена злоумышленниками через сообщения в чате Steam и на специализированных форумах. Игроков просили просмотреть скриншоты виртуального оружия или других активов, предположительно выставленных на продажу или обмен. Trojan.SteamBurglar.1 показывал эти подсказки пользователю зараженного компьютера. При этом троянец сам искал в памяти процесс steam.exe, извлекал из него информацию об элементах игры, определял наиболее ценные из них, а затем похищал их с целью последующей продажи. Похищенные артефакты были отправлены на один из аккаунтов злоумышленников:

Внимание!

Возможность создавать игровые серверы самими игроками позволяет злоумышленникам создавать поддельные серверы и распространять через них вредоносное ПО!

Не так давно вирусные аналитики компании «Доктор Веб» получили информацию о том, что злоумышленники создают вредоносные копии игровых страниц в каталоге Steam. Клонированные страницы полностью копируют дизайн аутентичных игровых страниц. Выбрав фальшивую игру, пользователь был тайно перенаправлен на страницу загрузки пользователем вредоносной программы.

Дальнейшее развитие сценария атаки зависит от функций, заложенных вирусописателями в троянский код. Вредоносная программа может оказаться одним из самых опасных троянцев-шифровальщиков на сегодняшний день.

Опасность: шифровальщики!

Помимо злоумышленников, создающих специальные вредоносные программы для конкретных игр, свой джекпот хотят и другие представители «темной стороны» виртуального мира. Настоящей проблемой безопасности на данный момент является кодирование троянов, программ, которые шифруют пользовательские данные и требуют выкуп за их расшифровку. Такой троян может проникнуть в систему через спам, в виде ссылки в сообщении, его можно загрузить с веб-сайта или перенести на игровой компьютер на зараженном USB-накопителе. Само заражение происходит незаметно в фоновом режиме и не обнаруживается до тех пор, пока файлы на вашем компьютере не будут зашифрованы и на экране не появится сообщение о выкупе.

Вы можете узнать больше о программах-вымогателях здесь.

По информации вирусных аналитиков компании «Доктор Веб», кодировщики обладают функциями, позволяющими шифровать файлы с расширениями, типичными для популярных игр, таких как Call of Duty, Minecraft, StarCraft 2, Skyrim, World of Warcraft, League of Legends, World of Tanks.

Напоминаем, что расшифровка в «Доктор Веб» бесплатна только для владельцев коммерческих лицензий Dr.Web. Если у вас возникли проблемы, вам следует обратиться за помощью в нашу службу технической поддержки.

Популярные игры «на службе» вирусописателей

Злоумышленники уже используют возможности самих игр для распространения вредоносного ПО.

Обычно при подключении к серверу Counter-Strike клиентская программа загружает с удаленного хоста компоненты, которые не находятся на клиентской машине, но используются в игре.

В ходе расследования, проведенного в 2001 году аналитиками компании «Доктор Веб», было установлено следующее. Изначально группа киберпреступников создала игровой сервер Counter-Strike, на котором распространялся троян Win32.HLLW.HLProxy (до этого момента этот троянец в основном распространялся среди фанатов Counter-Strike как «полезное» приложение., Поэтому многие игроки скачал и установил на свой ПК).

Интересна технология «распространения» троянца: каждый раз, когда игрок подключается к игровому серверу, появляется специальное приветственное окно MOTD, которое может содержать объявление для сервера или какие-либо правила, установленные его администрацией. Содержимое этого окна — файл HTML. Файл MOTD, созданный злоумышленниками, содержит скрытый компонент IFRAME, который использовался для перенаправления на один из их серверов. С него, в свою очередь, был загружен Win32.HLLW.HLProxy и установлен на компьютер жертвы.

Основное назначение троянца — запуск прокси-сервера на компьютере игрока путем эмуляции нескольких игровых серверов Counter-Strike на физическом компьютере и передачи соответствующей информации на серверы VALVE. При доступе к смоделированному игровому серверу со стороны троянца клиентская программа переносилась на реальный игровой сервер злоумышленников, с которого игрок сразу же получил троян Win32.HLLW.HLProxy.

Таким образом, количество зараженных компьютеров растет в геометрической прогрессии.

Кроме того, у трояна есть функции, позволяющие организовывать DDoS-атаки на игровые серверы и серверы VALVE, так что значительная их часть может быть недоступна в разное время. Можно предположить, что одной из целей киберпреступников был сбор денег с владельцев игровых серверов для подключения к ним новых игроков, а также DDoS-атаки на нежелательные игровые серверы.

Распространение вирусов под видом игр для Android-устройств

Еще один аспект, на который играют киберпреступники, — это доверие пользователей к играм. Поэтому Android.Elite.1.origin, относящийся к классу вандальных программ, распространяется под видом популярных приложений, в том числе игр.

При запуске Android.Elite.1.origin он пытается получить доступ к функциям администратора мобильного устройства, которые предположительно необходимы для успешной установки приложения. В случае успеха троянец немедленно приступает к форматированию подключенной SD-карты, стирая все данные, хранящиеся на ней. Далее вредоносная программа ожидает запуска ряда популярных коммуникационных приложений (мессенджеров).

Помимо форматирования SD-карты и частичной блокировки носителя, Android.Elite.1.origin каждые 5 секунд отправляет SMS-сообщения всем контактам, указанным в адресной книге, а учетные записи затронутых владельцев зараженных мобильных устройств могут быть очищены в течение нескольких минут даже секунды!

Вирусы как оружие конкурентной борьбы на рынке игр

Конкуренция между владельцами игровых серверов высока, особенно когда речь идет об активах, входящих в лучшие рейтинги Gametracker. В феврале 2012 года появилось несколько вредоносных приложений, предназначенных для отключения игровых серверов, работающих на движке GoldSource (включая Counter-Strike, Half-Life). Одна из них, добавленная в вирусную базу Dr.Web под названием Flooder.HLDS, представляет собой программу, эмулирующую большое количество игроков, подключающихся к игровому серверу, что может привести к его зависанию и сбоям.

Другая вредоносная программа, Flooder.HLDS.2, способна отправлять на сервер определенный пакет данных, что приводит к сбою серверного программного обеспечения.

Оба приложения распространились на игровые форумы, и количество атак на игровые серверы с использованием этих программ за месяц значительно увеличилось.

Интересный факт: использование подобных вредоносных программ может нанести вред тем же злоумышленникам, которые пытаются вывести из строя игровые серверы: специалисты «Доктор Веб» имеют в своем распоряжении копии приложения Flooder.HLDS.2, скачанные с игровых форумов, которые при запуске , заразите ваш компьютер троянами BackDoor .DarkNess.47 и Trojan.Wmchange.14. Первый реализует функции бэкдора и DDoS-бота, второй троянец заменяет номера кошельков в памяти зараженного ПК во время операций с электронной валютой WebMoney, чтобы похитить деньги со счета пользователя. Поэтому потенциальные киберпреступники сами становятся жертвами вирусописателей и подвергают свои компьютеры риску заражения.

Как защититься, если вы играете в компьютерные игры?

Перед приобретением учетной записи на игровом сервере внимательно прочтите Лицензионное соглашение и соблюдайте его положения.

- Правила использования большинства игровых серверов, которые пользователь должен принять, включают пункты о полном отказе администрации сервера от любых гарантий в случае кражи учетной записи и о возможности блокировки любой учетной записи без объяснения причин, что удивляет многих игроков.

- При покупке учетной записи соблюдайте условия лицензии, запрещающие приобретение учетной записи.

При покупке игровой учетной записи запрашивайте у продавца не только пароль от учетной записи и ответ на секретный вопрос, необходимый для ее восстановления, но и полный доступ к почтовому ящику, к которому привязана эта учетная запись.

На большинстве игровых серверов (включая те, которые поддерживаются Blizzard) ваша учетная запись привязана к вашему адресу электронной почты, а иногда и к номеру телефона. В случае кражи учетной записи администрация отправит это письмо по электронной почте тому, кого они считают владельцем учетной записи.

Храните отсканированные копии паспорта на отдельном носителе, а не на игровом компьютере, чтобы троянец не украл его. Эта рекомендация касается всех пользователей, а не только геймеров. В случае кражи вашей учетной записи администрация игрового сервера может потребовать от вас предоставить паспортные данные, отсканированные изображения страниц паспорта или вашу фотографию с паспортом в руке.

В качестве доказательства подлинности личности владельца аккаунта техническая поддержка игрового сервера может попросить вас прислать фотографию не только с паспортом в руке, но и с подтверждением времени, когда фотография была сделана, например, должна быть новая газета в рамке. Следовательно, учетная запись будет дана тому, кто сможет предоставить такую рамку.

В противном случае игровой аккаунт, украденный выставленными на продажу мошенниками, может быть заблокирован. Деньги останутся у нападающих, а проблемы останутся с вами, их жертвами.

К сожалению, никто из нас не застрахован от этой болезни. Разберем, что делать работодателю, если его сотрудник заболел.

Ответственность работодателя за допуск больного COVID-19 к работе

Должностное лицо, виновное в допуске к работе сотрудника с COVID-19, может понести штраф в соответствии с п.2 ст. 6.3 КоАП РФ в размере от 50 тысяч до 150 тысяч рублей (если никто не пострадал) или в размере от 300 тысяч до 500 тысяч рублей (если такие действия повлекли за собой причинение вреда здоровью или привели к смерти человека и не содержат состава преступления).

Компания может быть оштрафована на сумму от 200 тысяч до 500 тысяч рублей или приостановлена на срок до 90 дней.

Следует отметить, что такая же санкция грозит за несоблюдение работодателем санитарно-гигиенических и противоэпидемических предписаний (например, за несоблюдение дезинфекции помещений и т.д.).

При возникновении угрозы массовых заболеваний в результате своевременных мер по их предупреждению наступает уголовная ответственность.

Правонарушитель может быть наказан (п.1 ст. 236 УК РФ):

- штраф в размере от 500 тысяч до 700 тысяч рублей либо в размере заработной платы или иного дохода осужденного за период от 1 года до 18 месяцев;

- лишение права занимать определенные должности или заниматься определенной деятельностью на срок от 1 года до 3 лет;

- ограничение свободы до 2 лет;

- принудительные работы до 2 лет;

- лишение свободы на срок до 2 лет.

Наказание будет более суровым, если нарушение санитарно-эпидемиологических правил повлекло за собой смерть человека по неосторожности. В этом случае преступнику угрожают (п. 2 ст. 236 УК РФ):

- штраф от 1 миллиона до 2 миллионов рублей либо в размере заработной платы или иного дохода осужденного за период от 1 до 3 лет;

- ограничение свободы на срок от 2 до 4 лет;

- принудительные работы на срок от 3 до 5 лет;

- лишение свободы от 3 до 5 лет.

Юристы РосКо смогут квалифицированно и профессионально оказать помощь в сфере трудового права. Заполните форму, и мы оперативно проконсультируем вас по кадровым вопросам:

Источники

- https://androidinsider.ru/polezno-znat/kak-virusy-popadayut-na-telefon-i-dejstvitelno-li-eto-opasno.html

- https://kontur.ru/articles/5155

- https://recovery-software.ru/blog/recover-data-deleted-by-viruses-or-antivirus-software.html

- https://antifraud.drweb.ru/threats_for_gamers

- https://www.klerk.ru/blogs/rosco/502026/