Вы можете смело устанавливать самое неизвестное приложение в Google Play, если оно выглядит достаточно интересным. Существует множество замечательных приложений, о которых вы никогда не слышали, и которые предлагают такие возможности, которых нет ни у одного другого приложения.

Термин: Троянская программа

Троянское программное обеспечение (часто называемое Trojan, Trojan Horse, Trojan Horse) — это простейший тип вредоносного ПО, которое маскируется для нанесения вреда компьютеру, использования его ресурсов или сбора информации во время или после установки.

По определению, троян не является вирусом, поскольку не обладает способностью распространяться самостоятельно.

Происхождение и история термина

Название «троянский» относится к поэме Гомера «Илиада», где говорится о «троянском коне» — «подарке» в виде огромного деревянного коня, который ахейцы использовали для вторжения в Трою. Воины спрятались внутри коня и открыли ворота армии, которая ночью напала на город.

Считается, что термин «троянская программа» был впервые упомянут Дэниелом Эдвардсом из Агентства национальной безопасности США в отчете под названием «Исследование планирования технологий компьютерной безопасности»).

Способ распространения

В отличие от некоторых других типов вредоносных программ (вирусов и червей), троянские кони не распространяются спонтанно. «Заражение» троянским конем происходит путем (ручного или автоматического) запуска вредоносных программ, размещенных злоумышленниками на носителях информации или открытых ресурсах (жестких дисках компьютеров, файловых серверах) или передаваемых по глобальной сети (через файлообменные системы, онлайн-мессенджеры, электронную почту, использование уязвимостей браузеров и т.д.).

Часто создатели инсталлятора троянца маскируют файл, чтобы обманом заставить пользователя установить его; например, они дают троянцу название и иконку программного обеспечения, которое интересует пользователя. Вредоносный код троянца также может быть внедрен в существующую программу, которая выполняет свои обычные функции.

- Кража информации, ведущая к несанкционированному доступу к ресурсам и другой информации, которая впоследствии может быть использована в злонамеренных целях (например, сбор адресов электронной почты для распространения спама).

- Создание сбоев в работе компьютера.

- Уничтожение данных.

- Загрузка и выгрузка файлов.

- Распространение вирусов .

- Управление компьютером с помощью удаленного доступа.

- Доступ к ресурсам компьютера или к ресурсам третьих лиц, доступ к которым осуществляется через компьютер.

- Мониторинг и сбор информации о действиях пользователя.

- Использование компьютера в качестве части ботнета (организованной группы зараженных компьютеров) для проведения DDoS-атаки или распространения спама.

- Установка кейлоггеров для кражи номеров кредитных карт, паролей и т.д.

- Использование компьютера для доступа в Интернет через прокси-анонимайзер и многое другое: арсенал возможностей, которые троянцы предлагают злоумышленникам, богат и постоянно растет.

Вы можете смело устанавливать самое неизвестное приложение в Google Play, если оно выглядит достаточно интересным. Существует множество замечательных приложений, о которых вы никогда не слышали, и которые предлагают такие возможности, которых нет ни у одного другого приложения.

Что такое (цифровой) троян?

Подобно троянскому коню, известному из греческой мифологии, этот тип вредоносных программ использует маскировку или ложные перенаправления, чтобы скрыть свою истинную цель. Как только угроза попадает на целевое устройство, она часто использует различные методы для атаки пользователей или другого программного обеспечения на взломанной системе.

Сегодня троянцы являются наиболее распространенным классом вредоносных программ, используемых для открытия черных ходов, управления зараженным устройством, извлечения и отправки злоумышленникам пользовательских данных, загрузки и выполнения других вредоносных программ на взломанной системе, а также для многих других вредоносных целей.

Краткая история

Название «Троян» («Троянский конь») происходит от классического античного мифа об успешном завоевании греками города Трои. Чтобы прорвать оборону города, завоеватели построили большую деревянную лошадь, в которую запрягли группу лучших воинов. После того как троянцы, стоявшие на страже, втащили «подарок» в укрепленный город, греки, дождавшись наступления ночи, слезли с коней и разгромили удивленных воинов.

Термин «троян» был впервые использован в 1974 году в отчете ВВС США, посвященном анализу уязвимости компьютерных систем для вредоносного кода. Однако термин стал популярным в 1980-х годах, особенно после того, как Кен Томпсон упомянул его на церемонии вручения премии ACM Turing Awards в 1983 году.

Известные примеры

Одним из первых троянцев, завоевавших популярность, был первый троянец ransomware, обнаруженный в реальной среде в 1989 году: троянец AIDS. Этот вредоносный код распространялся через тысячи почтовых дисков, которые притворялись, что содержат интерактивную базу данных по СПИДу. После 90 циклов загрузки установленная программа зашифровала большинство имен файлов в корневом каталоге компьютера. Через «лицензионное соглашение» программа требовала от жертв отправить 189 млн долларов или 378 млн долларов на почтовый ящик в Панаме, чтобы получить свои данные обратно.

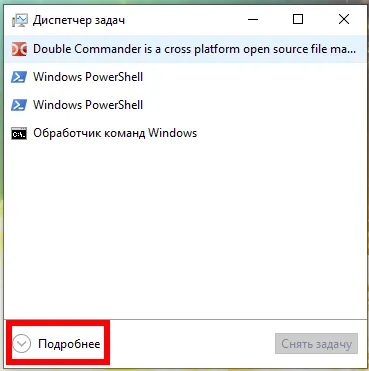

Подробнее

Другим примером троянского коня является печально известная шпионская программа FinFisher (или FinSpy). Угроза обладает расширенными шпионскими возможностями и незаконно использует веб-камеры, микрофоны, нажатия клавиш и функции передачи файлов. Разработчики этого шпионского программного обеспечения рекламировали его как инструмент для правоохранительных органов, но есть подозрения, что программа также использовалась репрессивными режимами. Чтобы скрыть свое истинное предназначение, FinFisher использует различные маскировки. В одной кампании, обнаруженной ESET, вирус был установлен как инсталлятор для популярных и легитимных программ, таких как браузеры и медиаплееры. Троянец также распространялся по электронной почте через поддельные вложения или поддельные обновления программного обеспечения.

Однако троянские программы представляют угрозу не только для настольных компьютеров и ноутбуков. Большая часть современных мобильных вредоносных программ (особенно для устройств Android) также относится к этой категории. DoubleLocker — это инновационное семейство программ-вымогателей, которое маскируется под обновление Adobe Flash Player. Вирус проникал в мобильное устройство через специальные функции, шифровал данные и блокировал экран случайным PIN-кодом. Затем злоумышленник потребовал оплату в биткоинах, чтобы разблокировать устройство и данные.

Троянские программы могут стоить очень дорого. Одним из самых печально известных троянцев был FBI MoneyPak, который выводил компьютеры пользователей из строя и просил перевести от 200 до 400 долларов США для восстановления доступа к системе. К сожалению, многие люди заплатили хакерам.

БыдлоТрояны править

Поскольку троян — это такая же программа, как и все остальные 9000 программ, к ней можно применить эти критерии. Если вирусы часто создаются высококвалифицированными программистами (вы должны хотя бы знать формат PE и т.д.), то троянские программы часто являются некачественной ручной работой на Delphi или даже VB.

Обычно такой взломщик весит около ~500K, такой хак на 95% состоит из кода стандартной библиотеки и 4% дурацкого алгоритма загрузчика/дроппера, весь код находится в «Main». Оставшийся процент — загадочный Project1. Названия библиотек/ключей и т.д. не одобряются, предпочтительно со словом FUCK. Бразильские троянцы особенно знамениты и безумны: они используют дитя Фемиды (виртуальной машины особого безумия), которое превращает и без того не очень маленькое существо в двухметрового монстра.

FaTh3R: Trojan.Win32.Chifrax.d — 388 МБ Bes tears aka LazyFao: Trojan Elephant

Драма править

Даже сегодня слово «троян» вызывает огромный когнитивный диссонанс у рядового пользователя. Когда появляется сообщение «Обнаружен троян», даже самые опытные пользователи приходят в замешательство и паникуют, звонят своим знакомым специалистам по ПК и техподдержке и просят удалить ошибку из их любимца.

Однако для других троянцы стали неотъемлемой частью Интернета наряду с Pron.

Большинство этих троянцев изначально не функционируют, но после нескольких обновлений становятся вредоносными. Тот, кто выпустил их в приложениях, выпускает обновления для комплектации вредоносных программ.

Как избежать троянского вируса

Вирусы и вредоносные программы могут раздражать, но есть и такие версии, которые не менее вредны, чем троянский вирус. Если ваш компьютер заражен одним из них, удалить его может быть трудно или невозможно.

Лучшая защита — избежать заражения.

Узнайте, как избежать заражения компьютера или мобильного телефона троянцем:

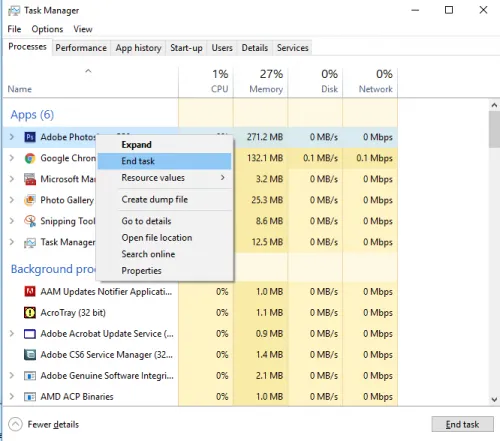

- Установите высококачественное антивирусное программное обеспечение.

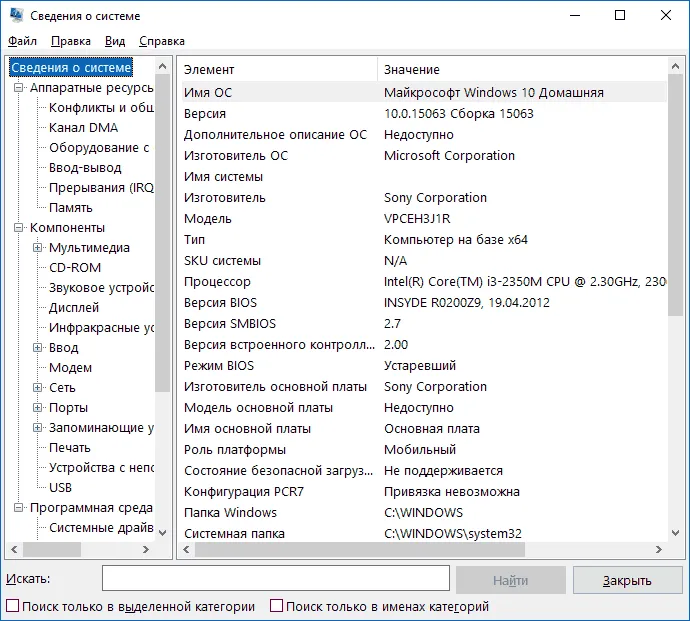

- Активируйте автоматическое обновление Windows, чтобы операционная система всегда была в актуальном состоянии.

- Используйте службы электронной почты, которые автоматически проверяют вложения на наличие вирусов.

- Никогда не нажимайте на ссылки в электронных письмах и проверяйте подозрительные ссылки, прежде чем нажимать на них.

- Избегайте посещения веб-сайтов, которые предлагают только бесплатное программное обеспечение.

- Никогда не скачивайте файлы из даркнета.

Ваша лучшая защита – хорошая резервная копия

Даже самые осторожные пользователи могут быть заражены троянцем. Лучший способ защитить себя — никогда не полагаться полностью на файлы, хранящиеся на вашем компьютере.

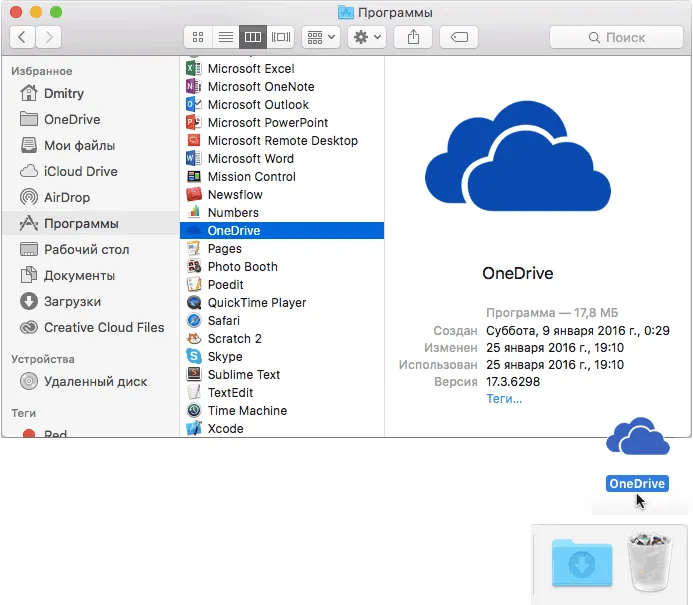

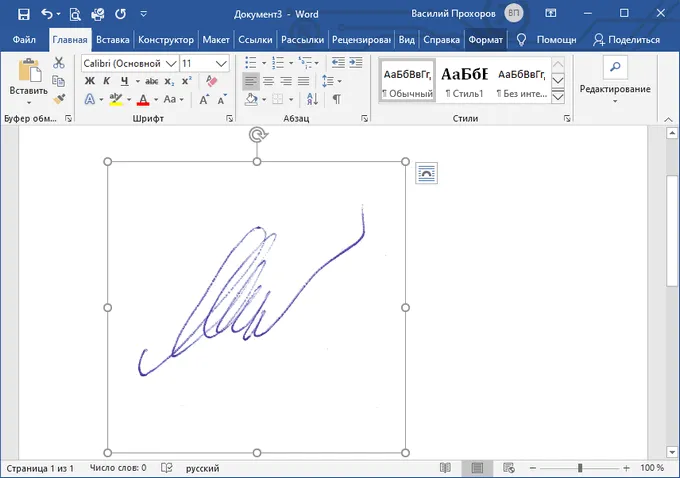

Используйте программное обеспечение для резервного копирования, чтобы создать полную резервную копию вашей компьютерной системы. По крайней мере, убедитесь, что вы храните важные файлы на внешних жестких дисках и отключаете эти диски от компьютера, когда они вам не нужны.

При наличии полной резервной копии системы, даже если троян захватит вашу систему и хакеры попытаются вымогать у вас деньги, вы сможете выполнить полное восстановление системы и навсегда избавиться от трояна.