Как следует из названия, они не зависят от файлов и не оставляют следов. Это значительно усложняет обнаружение и удаление вредоносных программ без файлов — без исполняемого файла у них нет сигнатур или шаблонов, которые могли бы обнаружить антивирусные инструменты.

Спасти и сохранить: как защитить компанию от утечек и «сливов» ценных данных

Для многих предприятий малого и среднего бизнеса утечка конфиденциальной информации может иметь катастрофические последствия. Например, если файлы ваших клиентов попадут в руки конкурента или в Интернет просочатся важные технические документы о новейшем устройстве, это может серьезно навредить вашей компании или даже поставить ваш бизнес под угрозу. В своей колонке Алексей Дрозд, руководитель отдела информационной безопасности компании «СёрчИнформ», рассказывает о том, как защитить жизненно важную бизнес-информацию.

Алексей Дрозд — руководитель отдела информационной безопасности компании «СенчуриИнформ». По профессии он физик и закончил аспирантуру по информационной безопасности. Он является автором публикаций и учебных программ по управлению и практике применения DLP-систем для специалистов по информационной безопасности. Он выступает с докладами и сообщениями на профессиональных форумах и конференциях.

Хакеры зашифровали данные ИТ-инфраструктуры Colonial Pipeline и заставили компанию заплатить выкуп в размере 5 миллионов долларов, чтобы вернуть трубопровод в рабочее состояние. Сотрудник компании Apple был арестован в аэропорту по пути в Китай с технической документацией для разработки новейшего беспилотника. Относится ли все это только к крупным компаниям? Обычной производственной или дизайнерской студии нечего красть, никому до них нет дела, верно? Нет.

По статистике, половина всех шпионских атак направлена на небольшие компании. Обычно их легче атаковать — и вот почему:

Хакеры редко встречают сопротивление в малых предприятиях. Обычно в малом бизнесе есть элементарная антивирусная программа и, возможно, брандмауэр (межсетевой экран, защищающий от несанкционированного доступа), но этого недостаточно.

Малые и средние предприятия часто не имеют собственного отдела безопасности. Более того, зачастую у них даже нет в штате ИТ-специалиста.

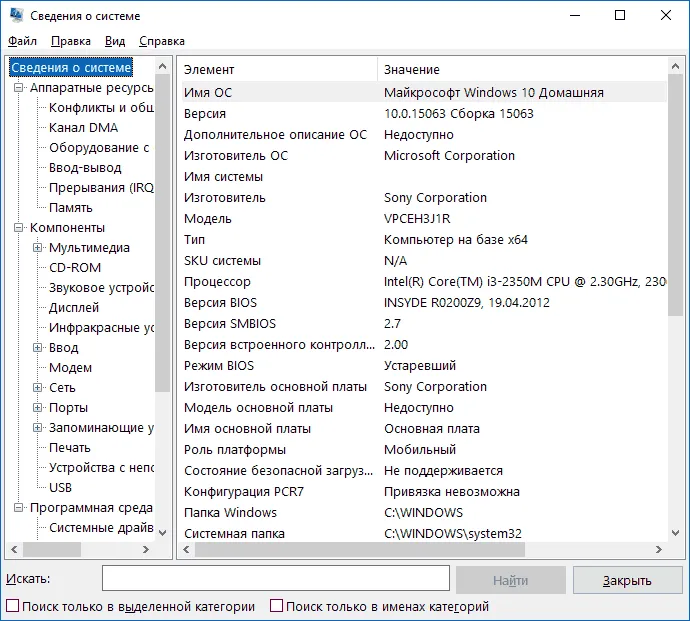

Логическим следствием пункта 2 является то, что компании часто имеют неадекватную культуру защиты данных. Информация может храниться и передаваться открыто, а программное обеспечение может не обновляться, что позволяет злоумышленникам использовать незакрытые (т.е. непропатченные) уязвимости.

Сотрудники часто не знают основных принципов цифровой гигиены. В результате хакерам иногда даже не приходится задумываться — все, что им нужно сделать, это создать достаточно правдоподобное фишинговое письмо со ссылкой на зараженный ресурс или вредоносным вложением, содержащим вирус-шифровальщик или шпионское ПО.

Цифровая грамотность высшего руководства также может быть низкой. А нападение на руководителя наиболее опасно, поскольку он имеет доступ ко всем важным ресурсам.

Владельцам и руководителям предприятий важно знать, какие риски для них типичны. Ниже перечислены возможные и опасные ситуации, которые могут повлиять на малый бизнес

1. Атака вирусами-шифровальщиками

Многие компании сталкиваются с мошенниками-шифровальщиками, и этот вид вирусов стал настоящим бичом для предприятий. Ситуация ухудшается, потому что мошенники постоянно меняют способы проведения атак. Несколько лет назад хакеры использовали несовершенные вирусы, и код шифрования мог оставаться в коде. Таким образом, существовала возможность успешного извлечения зашифрованных данных. Но теперь используется новое поколение вредоносных программ, и если вы не сделаете резервную копию, ваши данные, скорее всего, будут повреждены.

В самых критических случаях компании готовы платить мошенникам, но нет никаких гарантий, что данные будут восстановлены — и в целости и сохранности. Кроме того, мошенники все чаще используют стратегию двойного шантажа. Они могут сначала предоставить данные самим себе, а затем зашифровать их. Это может стать поводом для шантажа компании. Наиболее изобретательные преступники создают отдельные сайты с витринами, где публикуют украденные данные компаний, которые отказываются платить выкуп. Они даже пытаются продать эти данные конкурентам.

«Криптографический вирус может быть передан через фишинговые электронные письма, разбитые жесткие диски, удаленный доступ, который злоумышленник может получить из-за слабых паролей для сервисов компании и т.д.

2. Несанкционированный доступ к активам компании

Нам не нужно объяснять, что происходит, когда третья сторона получает доступ к вашим счетам, базе данных 1С или даже к вашей электронной почте. Злоумышленники могут сделать это, используя те же методы, что описаны выше. Или же они могут получить учетные данные через внутреннего пользователя, который использует учетную запись уволенного сотрудника. Проблема в том, что кибершпион может оставаться незамеченным в течение нескольких месяцев. За это время злоумышленник может завершить свои сетевые операции или предоставить доступ кому-то другому.

Эти атаки насыщают сервер компании запросами до тех пор, пока он не зависнет или не выйдет из строя. Наибольшую опасность для предприятий представляет то, что DDoS-атаки стали популярным средством пользовательского саботажа. Например, если ваш бизнес проводит распродажу в «черную пятницу», конкурирующий интернет-магазин может начать DDoS-атаку на ваш сервер, что сделает невозможным совершение покупок в этот день и нанесет немедленный финансовый ущерб. К сожалению, заказать такую атаку несложно — «услугу» предлагают обитатели Даркнета.

С точки зрения безопасности не имеет значения, какой инструмент украден. Конечно, считывать данные с ленты сложнее, чем подключать флешку к USB-порту, но злоумышленник наверняка сможет решить эту проблему — если захочет. Ущерб, наносимый утечкой, незначительно зависит от типа используемого носителя, но каждый носитель должен быть защищен.

Черви

Пример: Conficker (поражает частные и корпоративные компьютеры Windows в более чем 190 странах).

Червь может распространяться или самораспространяться от одного устройства к другому без вмешательства человека. Этому типу вредоносных программ даже не нужно подключаться к приложению, чтобы нанести ущерб.

Он может поступать в виде вложений в мгновенные сообщения или спам по электронной почте, а также передаваться через уязвимости в программном обеспечении. После установки на компьютер он работает незаметно в фоновом режиме, и пользователь не подозревает об этом.

Он может изменять/удалять существующие файлы или внедрять вредоносный код в операционную систему. Это облегчает злоумышленникам установку бэкдора, кражу данных и получение контроля над устройством и его системными настройками.

Некоторые черви предназначены исключительно для отъема системных ресурсов. Они могут создавать миллионы своих копий снова и снова, занимая место в хранилище или пропускную способность, перегружая всю сеть.

Поскольку черви не требуют наличия программы-хоста, они более заразны, чем обычные компьютерные вирусы. Они заражают не только локальные компьютеры, но и серверы и клиенты в сети.

Известным примером компьютерного червя является ILOVEYOU. Он также называется Log Bug и заразил более 50 миллионов компьютеров под управлением Windows в 2000 году. Он распространился как лесной пожар, потому что мог получить доступ к адресам электронной почты в списке контактов пользователя Outlook и отправить свою копию всем им.

Кейлоггер

Пример: Backdoor.Coreflood (регистрирует каждое нажатие клавиш и отправляет эти данные злоумышленникам).

Кейлоггер — это программное или аппаратное устройство, которое отслеживает и скрытно записывает все нажатия клавиш. Он записывает все, что вы набираете на экране компьютера или смартфона. Каждая запись хранится в файле, который можно извлечь позже.

Большинство кейлоггеров записывают такие данные, как длительность и скорость набора текста, но некоторые также записывают все, что находится в буфере обмена пользователя, данные GPS, звонки, записи с микрофона и камеры.

В большинстве случаев кейлоггеры используются в законных целях, например, для обеспечения обратной связи при разработке программного обеспечения, изучения шаблонов нажатия клавиш или взаимодействия человека и компьютера. Однако при использовании в злонамеренных целях кейлоггеры могут выступать в качестве вредоносного ПО.

Злоумышленники могут установить кейлоггеры на ваше устройство (без вашего ведома), чтобы украсть конфиденциальную информацию, пароли и финансовые данные. Независимо от того, используются ли кейлоггеры злонамеренно или в законных целях, вы должны знать о данных, которые кейлоггеры перехватывают с вашего устройства.

Руткиты

Пример.

Руткит — это набор вредоносных инструментов, обеспечивающих несанкционированный доступ к программному обеспечению или всей операционной системе. Он разработан так, чтобы оставаться скрытым на целевом компьютере. Даже если вы не замечаете руткиты, они остаются активными в фоновом режиме и дают злоумышленникам возможность удаленно управлять вашим устройством.

Руткиты могут содержать множество различных программ, от скриптов, позволяющих злоумышленникам красть ваши пароли и банковскую информацию, до модулей, позволяющих отключать защитное ПО и отслеживать все, что вы набираете на компьютере.

Поскольку руткиты могут отключать программное обеспечение, установленное на вашем компьютере, их очень трудно обнаружить. Они могут оставаться на вашем устройстве в течение нескольких недель или даже месяцев и причинить значительный ущерб.

Их можно обнаружить с помощью альтернативных доверенных операционных систем, диф-сканирования, сигнатурного сканирования, анализа дедупликации памяти и поведенческих методов.

Удаление может быть затруднено или практически невозможно, особенно если руткит скрыт в ядре. В этих случаях единственный способ полностью удалить руткит — удалить все и установить новую операционную систему. Ситуация становится еще хуже, если речь идет о встроенных руткитах — тогда вам, возможно, придется заменить некоторые части оборудования.

Результатом противоправных действий могут стать нарушения конфиденциальности, достоверности и полноты информации, что, в свою очередь, может нанести значительный ущерб компании.

Хакерская атака (15%)

Эта большая группа инцидентов включает все утечки, которые являются результатом внешнего вторжения. Для вторжения может быть использована любая техника атаки, будь то установка вредоносного ПО, эксплуатация уязвимости, SQL-инъекция и т.д. Основное отличие хакерской атаки от всех других видов атак заключается в том, что внешняя сторона становится активной в той или иной мере. Следует отметить, что доступ к конфиденциальным данным не обязательно является основной целью атаки. Но если она была получена каким-то образом, значит, произошла утечка.

Вероятно, сегодня ни одна компания не является полностью защищенной от угрозы хакеров. Мы рассматриваем этот термин в самом широком смысле, что означает, что единого лекарства не существует.

В целом, уровень «внешних» или «взломанных» утечек оказался ниже, чем первоначально ожидалось. Большинство компаний, разрабатывающих решения по безопасности, постоянно отмечают, что хакеры становятся все более профессиональными и пытаются получить доступ к информации, а не к конфигурации жесткого диска пользователя. Аналитики Perimetrix считают, что эта угроза несколько преувеличена, хотя она действительно существует. Возможно, низкое количество хакерских атак отчасти объясняется тем, что сами атаки стали более тонкими.

Справедливости ради следует отметить, что более крупные инциденты (например, печально известная утечка информации из TJX) часто являются результатом внешнего вмешательства. Однако многомиллионные утечки случаются редко, и делать выводы на основании отдельных инцидентов неуместно.

Инсайд (15%)

В эту категорию входят инциденты, вызванные действиями сотрудников, имевших законный доступ к конфиденциальной информации. Все зарегистрированные инциденты делятся на две примерно равные части:

- сотрудник не имел доступа к информации, но смог обойти системы безопасности,

- инсайдер имел доступ к информации и передал ее за пределы компании.

Ярким примером первого типа инсайдеров является бывший сотрудник Societe Generale Жером Кервьель, который уже несколько месяцев находится в заголовках газет. 31-летний трейдер лишил банк 5 млрд евро, торгуя фьючерсами на индексы европейских фондовых рынков. Даже для человека, далекого от банковского сектора, очевидно, что простой трейдер не имеет права открывать позиции по акциям на сумму 50 миллиардов евро, но Кервьель сделал это.

Сразу после увольнения Жером Кервьель устроился на работу в компанию LCA, специализирующуюся на информационной безопасности.

Дуайт Макферсон, 39 лет, работал представителем в Пресвитерианской больнице в Бруклине, Нью-Йорк. Инсайдер торговал личной информацией с 2006 года, и на его компьютере было обнаружено 50 000 конфиденциальных файлов. Макферсон взимал всего 75 центов за номер национального страхования

Однако наибольшая угроза исходит от второго типа инсайдеров, которые имеют законный доступ к конфиденциальной информации. Несмотря на отсутствие точных данных, аналитики Perimetrix убеждены, что большинство подобных инцидентов остаются недоступными. Более того, эти инсайдеры зачастую не известны даже своим работодателям.

Веб-утечка (14%)

К этой категории относятся все утечки, когда конфиденциальная информация публикуется на общедоступных веб-сайтах. В большинстве случаев таким местом является Всемирная паутина (отсюда и название «онлайн-утечка»), но подобные утечки могут происходить и во внутренней сети. Существуют и весьма экзотические вариации на ту же тему, например, некорректная передача паролей партнерам.

Подавляющее большинство утечек информации в Интернете происходит из-за ошибок персонала или недостаточной осведомленности. Незнание можно исправить с помощью обучения, но никто не может полностью избежать ошибок. Задача комплексной защиты от утечек в Интернет очень сложна — она предполагает классификацию всей конфиденциальной информации и контроль ее размещения на Интернет-серверах или серверах в корпоративной сети, а также требует внедрения специальных систем безопасности.

Независимо от конкретного типа онлайн-утечки, ключевой характеристикой является продолжительность публикации частных данных в глобальной или корпоративной сети. Чем дольше хранятся эти данные, тем, разумеется, выше риск их нарушения. На рисунке 5 показано распределение зарегистрированных веб-утечек в зависимости от их продолжительности.

Рисунок 5. продолжительность веб-утечек (источник: Perimetrix, 2008).

Результаты анализа показывают, что только четверть (23%) утечек из Интернета обнаруживается в течение месяца или менее. И более половины (58%) инцидентов длятся дольше года. Учитывая развитие поисковых технологий, эти выводы вызывают серьезную озабоченность, поскольку для публикации информации в Интернете требуется всего несколько часов.

Большое количество утечек, сохраняющихся в течение длительного времени, означает, что большинство компаний не осуществляют регулярный мониторинг информации, хранящейся на их веб-сайтах. Если бы такой мониторинг проводился хотя бы раз в год, утечки можно было бы обнаружить быстрее. Обычно утечки в Интернете происходят совершенно случайно, благодаря усердию обычных посетителей сайтов, которым удается обнаружить частную информацию.

Типичный случай утечки информации из Интернета

Давайте посмотрим на веб-утечку, которая произошла в Оклахоме, на сайте местного департамента исправительных учреждений. Чтобы получить доступ к конфиденциальной информации, посетителю достаточно было изменить ссылку, которая представляла собой стандартный SQL-запрос SELECT.

http://docapp8.doc.state.ok.us/pls/portal30/url/page/sor_roster?sqlString=select distinct o.offender_id,doc_number,o.social_security_number.

Связь, которая привела к номерам национальной безопасности:

http://docapp8.doc.state.ok.us/pls/portal30/url/page/sor_roster?sqlString=select distinct o.offender_id,o.social_security_number doc_number.

Таким образом, для доступа к информации нужно было изменить только два поля в запросе, одно из которых имело имя атрибута o.social_security_number.

Из комментариев в тексте HTML-страницы следует, что данные находятся в открытом доступе не менее трех лет. Утечка была обнаружена совершенно случайно Алексом Пападимулисом, репортером из The Dailly WTF, который затем написал статью об этом инциденте.

Результатом противоправных действий могут стать нарушения конфиденциальности, достоверности и полноты информации, что, в свою очередь, может нанести значительный ущерб компании.

Обмен данными и торренты

Хотя торренты с годами приобрели репутацию ресурса для незаконного скачивания приложений и игр, они также используются разработчиками для распространения программного обеспечения с открытым исходным кодом и музыкантами для распространения своих песен. Торренты также являются инструментом в руках киберпреступников, которые могут размещать файлы с вредоносным кодом.

Исследователи ESET недавно выявили киберпреступников, использующих протокол BitTorrent и сеть Tor для распространения CryptoCibule, программы для кражи криптовалюты.

Чтобы минимизировать риск заражения, следует использовать защищенную виртуальную частную сеть (VPN) для шифрования трафика. В то время как современное решение безопасности защитит от таких распространенных угроз, как вирусы и другие вредоносные программы.

Компрометация безопасных программ

Взлом киберпреступниками легального программного обеспечения — не редкость. При таких атаках злоумышленники вставляют вредоносное ПО непосредственно в защищенное приложение.

Одним из таких примеров является инцидент с CCleaner, инструментом, предназначенным для очистки компьютера от нежелательных файлов. Киберпреступники добавили вредоносный код в эту защищенную программу, чтобы украсть данные пользователя. Учитывая благонадежность приложения, жертвы не знали об угрозе и не стали проверять программу дальше.

Поэтому следует быть осторожным при загрузке программного обеспечения, даже если вы ему доверяете. Для дополнительной защиты от таких угроз используйте надежное антивирусное решение и регулярно обновляйте свое программное обеспечение. Патчи обычно устраняют все уязвимости, обнаруженные в приложениях.

Рекламное программное обеспечение

Хотя реклама является источником дохода для ресурсов, иногда она может содержать различные виды вредоносных программ. В этом случае нажатие на такую рекламу приведет к загрузке угрозы на устройство. Некоторые объявления даже используют тактику запугивания, сообщая пользователям, что их компьютер заражен, и предлагая решение для его очистки.

Вы можете ограничить показ рекламы на сайтах, которые вы не посещаете, используя инструменты блокировки рекламы в вашем браузере.

Рост числа и сложности методов атак еще больше усугубляет проблему интернет-безопасности. Предприятия и частные лица вынуждены искать новые способы борьбы с ними.

Типы вредоносных программ

Существуют тысячи терминов компьютерной безопасности, многие из которых трудно объяснить простыми словами и которые часто используются неправильно. Когда речь идет о вирусах, вредоносных программах, червях, троянах, шпионских программах или даже назойливых всплывающих окнах на некоторых сайтах, рекламных баннерах и т.д., технически неопытные люди классифицируют их как вирусы.

Чем отличаются вирус, вредоносное программное обеспечение, троян, червь, шпионское ПО и тому подобное.

Как много вы знаете об опасных вирусах, вредоносных программах, троянах, червях, руткитах, рекламном ПО, программах выкупа, эксплойтах и т.д.? В этой статье мы более подробно объясним разницу между вирусом, вредоносным ПО, трояном и т.д.. Это поможет вам найти правильные ответы при возникновении проблем с компьютером.

Что такое вредоносное ПО?

Слово malware используется для описания вредоносных программ и является общим термином для вирусов, червей, троянов, руткитов, шпионских программ и почти всего остального, специально разработанного для повреждения компьютера и кражи информации.

К вредоносным программам не относятся ошибки, программы, которые вам не нравятся, программы, которые значительно замедляют работу вашего компьютера и используют много ресурсов.

Вредоносное ПО — это программное обеспечение, целью которого является повреждение вашего компьютера и ваших данных.

Вирусы

Вирус — это наиболее распространенное определение для описания «плохого» программного обеспечения. Однако, как мы только что договорились выше, в данном случае мы используем термин «вредоносное ПО».

Вирус — это программа, которая после заражения вашего компьютера воспроизводит себя (самовоспроизводится), присоединяется к другим программам и устанавливает себя при установке оригинального программного обеспечения. После запуска вирусный код может повредить файлы хоста и заразить файлы на вашем компьютере, откуда он реплицируется (копируется) и распространяется с компьютера на компьютер через внешние накопители, Интернет и вредоносные веб-сайты.

Подобно тому, как биологический вирус передается от одного человека к другому через окружающую среду, прикосновение или кашель. Таким образом, компьютерный вирус распространяется от файла к файлу, а затем от одного устройства к другому. Компьютерный вирус присоединяется к исполняемым файлам и может одновременно заражать многие части Windows, такие как реестр, службы или определенное программное обеспечение. Некоторые из них могут атаковать MBR (Master Boot Record), скрипты автоматической загрузки, BIOS и макросы MS Office.

Бот (сокращение от «робот») — это автоматизированный процесс или сценарий, который взаимодействует с другими компьютерами или сетевыми службами; веб-бот — это программа, которая автоматизирует различные задачи или процессы в Интернете с помощью специально написанных сценариев.

Веб-бот может использоваться как в добросовестных, так и в злонамеренных целях. Безобидный бот сканирует различные сайты в Интернете, чтобы пользователи могли легче и быстрее найти нужную им информацию, как, например, боты Google или Yandex.

Однако вредоносный бот может распространять нежелательное программное обеспечение, которое заражает главный компьютер и подключает его к центральному серверу.

Ботнет может захватить любой хост для своих вредоносных целей, таких как отказ в обслуживании сервера, распространение вредоносного ПО, мониторинг нажатий клавиш для поиска паролей и других данных, распространение спама, сбор паролей, сбор финансовых данных или генерирование массового трафика через хосты.

Боты не работают в одиночку. Армия ботов может влиять на огромное количество компьютеров, которые могут контролироваться центральным компьютером, называемым сервером управления.

Уязвимости

Уязвимость Люди склонны совершать ошибки, которые могут привести к серьезным проблемам. Компьютерная уязвимость — это слабое место в программном обеспечении, операционных системах или услугах, которое возникает в результате ошибок или упущений в программировании и позволяет киберпреступникам атаковать систему или веб-сайт в Интернете.

Уязвимость оставляет открытыми лазейки для возможной эксплуатации в виде несанкционированного доступа или вредоносного поведения, такого как заражение вирусами, червями, троянами, проникновение вредоносных ботов, ransomware и других видов вредоносного ПО.

Уязвимость состоит из трех основных частей: Сбой системы, обнаружение уязвимостей и доступ к системе или веб-сайтам. Сначала злоумышленник находит уязвимости в программном обеспечении операционной системы, а затем получает доступ к этой уязвимости, добавляя свой собственный вредоносный код.

Эксплойты

Exploit означает эксплуатировать, использовать, злоупотреблять. Эксплойты безопасности дают хакерам преимущество в использовании определенных уязвимостей в системе.

Эксплойты компьютерной безопасности — это программное обеспечение или последовательность команд, которые используют уязвимости для выполнения таких задач, как загрузка вирусов, троянских программ и других вредоносных программ.

Когда производитель программного обеспечения или операционной системы обнаруживает уязвимость, ослабляющую защиту его программного обеспечения/операционной системы, он выпускает обновление для ее устранения. Поэтому пользователям следует каждый раз обновлять свое программное обеспечение или операционную систему, чтобы обеспечить защиту от выявленных уязвимостей. Использование устаревшего программного обеспечения ставит под угрозу безопасность компьютеров, защиту веб-сайтов от злоумышленников и защиту конфиденциальных данных.

Борьба с вирусами, червями, троянами, шпионами, эксплойтами и проч.

Теперь у вас есть четкое представление о различных типах вредоносных программ и о том, что они могут сделать с вашим компьютером.

Рекомендуется всегда устанавливать антивирусную программу, которая имеет высокую скорость обнаружения и не только обеспечивает защиту от всех известных угроз, но и блокирует неизвестные угрозы.

Избегайте установки пиратского программного обеспечения с кряками и кодами keygen. Соблюдайте осторожность при просмотре торрентов, игровых сайтов и т.д. Всегда поддерживайте операционную систему и установленное программное обеспечение в актуальном состоянии и убедитесь, что ваш брандмауэр активирован. При установке бесплатного программного обеспечения обращайте внимание на то, что вы должны установить в дополнение к основной программе, и не нажимайте поспешно кнопку «Далее» во время установки. Снимите все флажки для предлагаемых дополнительных установок, которые не относятся к программе.

Злоумышленники дают жертве инструкции о том, как внести плату за получение ключа описания. Стоимость варьируется от нескольких сотен долларов до миллионов. Они требуют выкуп в биткоинах и других криптовалютах, что затрудняет идентификацию и отслеживание преступников.

Методика контроля защищенности конфиденциальной.

Ключевые слова (генерируются автоматически): конфиденциальная информация, СМИ, охраняемая информация.

Рекомендации по внедрению систем предотвращения потери конфиденциальных данных (DLP) в корпоративных информационных системах.

Взлом киберпреступниками легального программного обеспечения — не редкость. При таких атаках злоумышленники вставляют вредоносное ПО непосредственно в защищенное приложение.

Кто может стать жертвой кибератак?

На вопрос о том, как успешные кибератаки влияют на судьбу компании, руководители служб безопасности по всему миру сообщили о следующих последствиях.

- 60% компаний потеряли личные данные сотрудников или клиентов,

- У 52% компаний были скомпрометированы учетные данные,

- 47% компаний были заражены ransomware,

- 29% предприятий заразили свои компьютерные системы вредоносным ПО Tessian, 2021 год.

Каждый день хакеры предпринимают новые попытки проникнуть в базы данных и обойти даже самые современные системы безопасности. По мнению экспертов, количество кибер-атак в ближайшее время не уменьшится. Согласно исследованиям, каждую минуту в мире теряется 17 700 долларов из-за фишинговых атак.

Киберугрозы распространяются от компьютеров и смартфонов до людей, автомобилей, железных дорог, самолетов, электросетей, систем здравоохранения и государственной безопасности. В 2020 году наибольшее число кибератак затронет государственные органы, за ними следуют горнодобывающая промышленность, коммунальные службы и сектор услуг. Производство и здравоохранение, безусловно, относятся к отраслям с наибольшим риском.

Другое исследование показало, что работники оптовой торговли чаще подвергаются фишинговым атакам: 1 из 22 пользователей стали жертвами таких писем Tessian, 2021.

Спецслужбы особенно обеспокоены тем, что ransomware поражает поставщиков медицинских услуг, больницы, службы экстренной помощи и службы быстрого реагирования. В прошлом году, например, программа-вымогатель унесла первую жизнь». Власти Германии сообщили, что кибератака привела к сбою в работе ИТ-систем крупной больницы в Дюссельдорфе, и женщина, нуждавшаяся в срочной госпитализации, умерла после того, как ей пришлось лететь в другой город для лечения Журнал Cybercrime, 2020.

Анализ подлинных электронных писем показал, что наиболее часто мошенники используют следующие темы:

- Предупреждения в социальных сетях о смене паролей или попытке войти в систему с другого устройства,

- Квитанции об оплате или возможной оплате счетов,

- Письма с просьбой загрузить важное обновление системы безопасности,

- Уведомления о получении денег, доходов, платежные ведомости,

- ссылки на компрометирующие фотографии или видео.

96% фишинговых атак осуществляются через электронную почту. Еще 3% совершаются через вредоносные веб-сайты и только 1% — по телефону. Согласно отчету Sonic Wall о киберугрозах за 2020 год, файлы PDF и Microsoft Office, отправленные по электронной почте, были предпочтительным средством передачи данных для современных киберпреступников Tessian 2021 в 2019 году, причина в том, что этим файлам обычно доверяют на современном рабочем месте.

Ключевые технологии и лучшие практики кибербезопасности

Рост числа и сложности методов атак еще больше усугубляет проблему интернет-безопасности. Предприятия и частные лица вынуждены искать новые способы борьбы с ними.

В 2020 году средняя стоимость утечки данных в мире составила $3,86 млн. Эта стоимость включает в себя затраты на обнаружение и реагирование на нарушения, стоимость простоя и упущенной выгоды, а также долгосрочный ущерб репутации и бренду IBM, 2021.

Сложность обеспечения безопасности, вызванная разнородными технологиями и отсутствием собственных знаний, может увеличить эти расходы. Однако компании, имеющие комплексную стратегию кибербезопасности, основанную на передовом опыте, и автоматизированную систему, использующую передовую аналитику, искусственный интеллект и машинное обучение, могут более эффективно бороться с киберугрозами.

Что же можно сделать для защиты от кибер-атак?

Надежная стратегия кибербезопасности включает в себя несколько уровней защиты от киберпреступлений, включая кибератаки, направленные на получение доступа, повреждение или уничтожение данных, вымогательство денег у пользователей или организации или нарушение нормальной работы организации. Контрмеры должны включать:

- Безопасность критической инфраструктуры — методы защиты компьютерных систем, сетей и других активов, на которые общество полагается в вопросах национальной безопасности, экономического здоровья или общественной безопасности.

- Сетевая безопасность — меры безопасности для защиты компьютерной сети от злоумышленников, включая проводные и беспроводные соединения.

- Безопасность приложений — процедуры, помогающие защитить приложения, работающие локально и на облачном сервере. Безопасность должна быть встроена в приложения на этапе проектирования, с учетом обработки данных, аутентификации пользователей и т.д.

- Безопасность облака — в частности, обработка конфиденциальных данных, которая обеспечивает шифрование облачных данных в состоянии покоя (при хранении), в движении (при передаче в облако, из него и внутри него) и в использовании (во время обработки) для обеспечения защиты данных клиентов, требований бизнеса и соответствия нормативным актам и стандартам.

- Информационная безопасность — меры безопасности, такие как общие правила защиты наиболее чувствительных данных от несанкционированного доступа, раскрытия или кражи.

- Обучение конечных пользователей — осведомленность о безопасности в организации для улучшения защиты конечных точек. Например, пользователей можно научить удалять подозрительные вложения электронной почты и избегать использования неизвестных USB-устройств. Аварийное восстановление и непрерывность бизнеса — инструменты и процессы для управления незапланированными событиями, такими как стихийные бедствия, отключение электроэнергии или инциденты кибербезопасности, с минимальным нарушением основных процессов IBM, 2021.

Одним из самых проблематичных элементов кибербезопасности является меняющийся характер угроз. По мере появления и использования новых технологий появляются новые методы атак. Уследить за этими частыми изменениями и разработками и поддерживать в актуальном состоянии методы защиты от них может быть непросто. В число задач входит обеспечение актуальности всех элементов кибербезопасности для защиты от потенциальных угроз. Это может быть особенно сложно для небольших организаций, у которых не хватает персонала или внутренних ресурсов.

Заключение

Каждый день около 1 миллиона человек выходят в Интернет. Исследователи прогнозируют, что в 2022 году в Интернете будут находиться 6 миллиардов человек, а в 2030 году это число превысит 7,5 миллиарда человек Журнал Cybercrime, 2019.

Киберпреступность — одна из самых больших угроз в современном мире. Не существует способа полностью защититься от него. Хотя вы не можете остановить хакеров от рассылки фишинговых писем, вы можете защитить себя, изучив правильный алгоритм действий, когда такое письмо попадает в ваш почтовый ящик. Пользователи часто сами отвечают за свою безопасность.

Дайте себе время подумать обо всем этом. Мы желаем вам удачи и безопасности и предлагаем небольшую викторину для проверки ваших знаний: