С их помощью вы можете заставить посетителей проходить CAPTCHA при переходе на сайт или вообще заблокировать к нему доступ на основе региона, типа запроса, IP-адреса, диапазона IP-адресов или User Agent.

Руководство по настройке Cloudflare

В этом руководстве разберёмся зачем нужен Cloudflare, как подключить его к сайту и как пользоваться основными функциями сервиса: управлять DNS-записями, установить SSL-сертификат, защититься от DDoS-атак, показывать всем посетителям CAPTCHA или заблокировать доступ к сайту на основе параметров вроде IP-адреса или геолокации.

Но сначала кратко введём в курс дела, если вы не знаете, как работает Cloudflare и что это вообще такое.

Что внутри

Cloudflare — это сеть серверов по всему миру, к которой люди подключают свои сайты, чтобы увеличить скорость их загрузки и защитить от DDoS-атак. Также при помощи этого сервиса можно управлять DNS-записями на домене и перевести сайт на HTTPS.

У Cloudflare есть бесплатный тариф и несколько платных. В зависимости от тарифа уровень защиты и возможности по ускорению сайта будут отличаться. В этом руководстве рассмотрим только то, что есть в бесплатном тарифе.

WAF — брандмауэр веб-приложений. Защищает сайт от уязвимостей CMS, спама в комментариях, межсайтового скриптинга (XSS), SQL-инъекций. Доступен только на платном тарифе. Главный плюс — автоматическое обновление правил для новых уязвимостей.

Как включить DNS через HTTPS, чтобы заблокировать отслеживание ISP

В Интернете есть одна вещь, которую трудно избежать — отслеживание ISP. Поскольку ни один закон не мешает Интернет-провайдеру проводить мониторинг, все провайдеры знают вашу активность в интернете. Не верите? Позвоните к своему провайдеру и спросите на каком веб-сайте вы были неделю назад в определенное время. Когда вы вводите адрес веб-сайта в браузере, он находит IP-адрес с помощью службы DNS. Этот DNS предоставляется вашим Интернет-провайдером. Это означает, что они знают, куда вы идете и чем занимаетесь, что значительно облегчает отслеживание и создание профиля. В этом посте мы разберем, как включить DNS через HTTPS, чтобы остановить отслеживание ISP и настроить службу DNS от Cloudflare для различных браузеров на разных устройствах как Android, IPhone и ПК Windows 10/7/8.1.

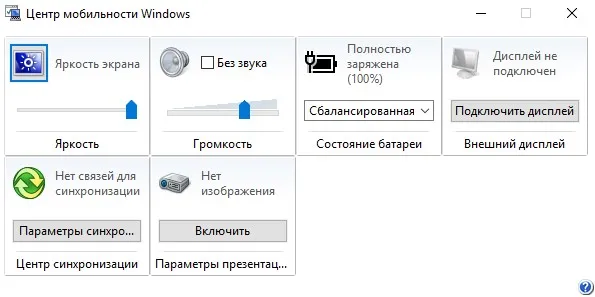

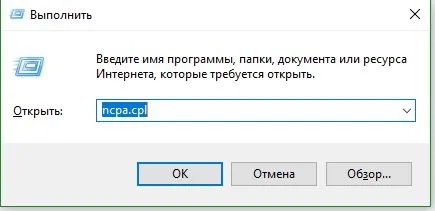

Шаг 1. Нажмите Win + R и введите ncpa.cpl, чтобы открыть сетевые адаптеры.

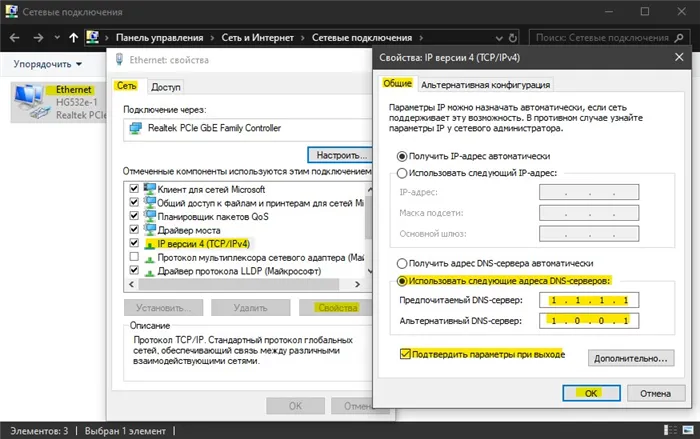

Шаг 2. Далее нажмите правой кнопкой мыши на сетевом адаптере, который имеет подключение к Интернету, и выберите «Свойства«. Это может быть Ethernet или Беспроводная сеть WiFi. Далее выделите одним щелчком мыши IP версии 4 (TCP/IPv4) и нажмите ниже на кнопку «Свойства«. В новом окне установите «Использовать следующие адреса DNS-сервера» и введите:

Выделите галочкой «Подтвердить параметры при выходе«. Для уверенности, просто отключите сетевой адаптер и включите обратно, нажав по нему правой кнопкой мыши.

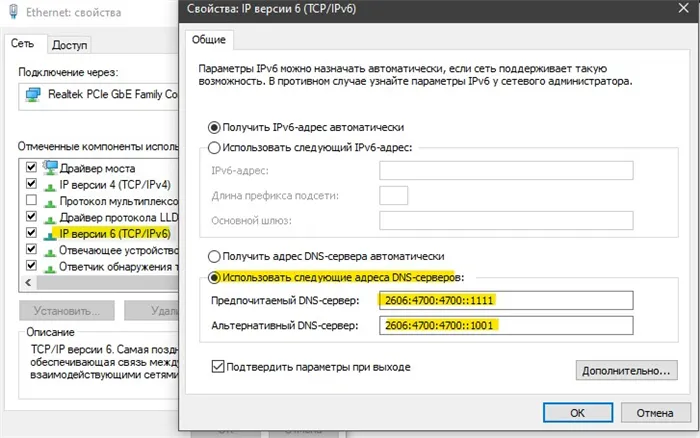

Если вы используете IP версии 6 (TCP/IPv6), что редкость, то введите следующие адреса DNS сервера:

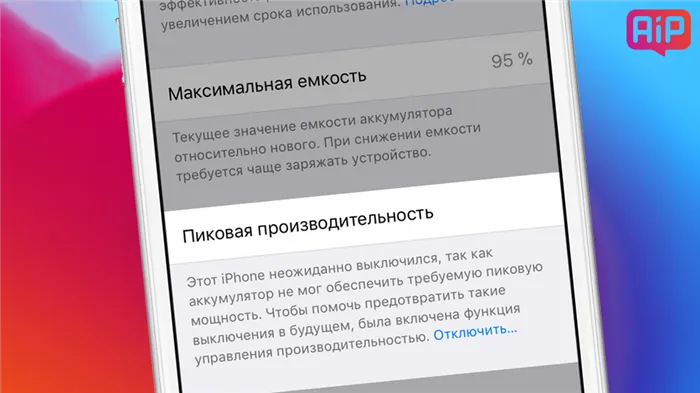

Настройка DNS через HTTPS на Android или iPhone

Чтобы легко заблокировать отслеживание ISP на мобильных устройствах Android и iPhone — нужно установить Cloudflare на ваш смартфон. Большинство мобильных ОС могут предоставлять редактирование DNS вручную, к примеру на Android мы сможем прописать DNS только для WiFi, а для сети оператора нужны будут рутированные права, что не удобно. Если вы можете это сделать, то пропишите адреса указанные выше.

Включите переключатель, чтобы начать использовать зашифрованный DNS. После этого, все что выходит в Интернет, будет использовать службу DNS через HTTPS. Весь ваш трафик будет зашифрован, что обеспечит вам защиту от злоумышленников и хакеров.

Внизу отображается скорость загрузки на мобильных устройствах с 3G и при проводном подключении к интернету. Улучшить все эти показатели можно в разделе Optimization. Здесь доступны несколько наборов инструментов.

DNS over TLS

По умолчанию, DNS запросы передаются без шифрованния. DNS over TLS — это способ отправлять их по защищенному соединению. Cloudflare поддерживает DNS over TLS на стандартном порту 853, как предписывается RFC7858. При этом используется сертификат, выписанный для хоста cloudflare-dns.com, поддерживаются TLS 1.2 и TLS 1.3.

Установление связи и работа по протоколу происходит примерно так:

- До установления соединения с DNS клиент сохраняет закодированный в base64 SHA256-хеш TLS-сертификата cloudflare-dns.com’s (называемый SPKI)

- DNS клиент устанавливает TCP соединение с cloudflare-dns.com:853

- DNS клиент инициирует процедуру TLS handshake

- В процессе TLS handshake, хост cloudflare-dns.com предъявляет свой TLS сертификат.

- Как только TLS соединение установлено, DNS клиент может отправлять DNS запросы поверх защищенного канала, что предотвращает подслушивание и подделку запросов и ответов.

- Все DNS запросы, отправляемые через TLS-соединение, должны соответствовать спецификации по отправке DNS поверх TCP.

Пример запроса через DNS over TLS:

Этот вариант, похоже, лучше подойдет для локальных DNS-серверов, обслуживающих нужды локальной сети либо одного пользователя. Правда, с поддержкой стандарта не очень хорошо, но — будем надеяться!

Два слова пояснений, о чём разговор

Аббревиатура DNS расшифровывается как Domain Name Service (так что говорить «сервис DNS» — несколько избыточно, в аббревиатуре уже есть слово «сервис»), и используется для решения простой задачи — понять, какой IP-адрес у конкретного имени хоста. Каждый раз, когда человек щёлкает по ссылке, либо вводит в адресной строке браузера адрес (скажем, что-то вроде «https://habrahabr.ru/post/346430/»), компьютер человека пытается понять, к какому серверу следует направить запрос на получение содержимого страницы. В случае habrahabr.ru ответ от DNS будет будет содержать указание на IP-адрес веб-сервера: 178.248.237.68, и далее браузер уже попробует связаться с сервером с указанным IP-адресом.

В свою очередь, сервер DNS, получив запрос «какой IP-адрес у хоста с именем habrahabr.ru?», определяет, знает ли он что-либо об указанном хосте. Если нет, он делает запрос к другим серверам DNS в мире, и, шаг за шагом, пробует выяснить ответ на заданный вопрос. В итоге, по нахождению итогового ответа, найденные данные отправляются всё ещё ждучему их клиенту, плюс сохраняются в кеше самого DNS-сервера, что позволит в следующий раз ответить на подобный вопрос гораздо быстрее.

Обычная проблема состоит в том, что, во-первых, данные DNS-запросов передаются в открытом виде (что дает всем, кто имеет доступ к потоку трафика, вычленить DNS-запросы и получаемые ответы, а затем проанализировать их для своих целей; это дает возможность таргетирования рекламы с точностью для клиента DNS, а это совсем немало!). Во-вторых, некоторые интернет-провайдеры (не будем показывать пальцем, но не самые маленькие) имеют тенденцию показа рекламы вместо той или иной запрошенной страницы (что реализуется весьма просто: вместо указанного IP-адреса для запроса по имени хоста habranabr.ru человеку случайным образом возвращается адрес веб-сервера провайдера, где отдается страница, содержащая рекламу). В-третьих, существуют провайдеры интернет-доступа, реализующие механизм выполнения требований о блокировке отдельных сайтов, через подмену правильных DNS-ответов про IP-адресов блокируемых веб-ресурсов на IP-адрес своего сервера, содержащего страницы-заглушки (в результате доступ к таким сайтам заметно усложняется), либо на адрес своего прокси-сервера, осуществляющего фильтрацию.

Здесь, вероятно, нужно поместить картинку с сайта http://1.1.1.1/, служащего для описания подключения к сервису. Авторы, как видно, совершенно уверены в качестве работы своего DNS (впрочем, от Cloudflare трудно ждать другого):

Можно вполне понять компанию Cloudflare, создателя сервиса: они зарабатывают свой хлеб, поддерживая и развивая одну из самых популярных CDN-сетей в мире (среди функций которой — не только раздача контента, но и хостинг DNS-зон), и, в силу желания тех, кто не очень разбирается, учить тех, кого они не знают, тому, куда ходить в глобальной сети, достаточно часто страдает от блокировок адресов своих серверов со стороны не будем говорить кого — так что наличие DNS, не подверженного влиянию «окриков, свистков и писулек», для компании означает меньший вред их бизнесу. А технические плюсы (мелочь, а приятно: в частности, для клиентов бесплатного DNS Cloudflare обновление DNS-записей ресуров, размещенных на DNS-серверах компании, будет мгновенным) делают пользование описываемого в посте сервиса еще более интересным.

В Cloudflare доступны для использования CDN-серверы, или серверы сети доставки контента. Они позволяют быстрее получать картинки, документы, шрифты и другие статические файлы, кешируя их на серверах Cloudflare. Кеширование позволит снизить нагрузку на сайт, если на нем много посетителей и статических файлов.

Cloudflare DNS против VPN

Cloudflare DNS станет благом для пользователей Интернета, которые заботятся о своей конфиденциальности. Но DNS — это только одна часть головоломки. Хотя ваш интернет-провайдер не сможет видеть ваш трафик DNS при использовании Cloudflare DNS, он по-прежнему может просматривать содержимое любого интернет-трафика, передаваемого по сети, в незашифрованном виде. Это означает, что ваш интернет-провайдер все еще может отслеживать любые не HTTPS-сайты, которые вы посещаете..

Кроме того, использование Cloudflare DNS, очевидно, требует, чтобы вы доверяли Cloudflare и, в свою очередь, APNIC, чтобы хранить ваши записи в секрете и уничтожать их, как и было обещано..

Если вы хотите большей конфиденциальности или не полностью доверяете Cloudflare, мы рекомендуем использовать VPN. Сокращенно от Виртуальной частной сети, VPN шифрует весь интернет-трафик устройства и направляет его через промежуточный сервер в любое место по вашему выбору. Шифрование не позволяет никому, включая вашего интернет-провайдера, отслеживать содержимое вашего трафика. Посреднический сервер означает, что никто кроме вас и провайдера VPN не может знать, куда идет трафик или откуда он идет.

Настройки DNS приложения VPN обычно переопределяют настройки вашей системы, если вы не настроите это иначе. VPN DNS-серверы обычно расположены в том же месте, что и стандартные VPN-серверы, что помогает разблокировать геоблокированный контент, маскируя ваше реальное местоположение.

Лучшие, наиболее уважаемые провайдеры VPN не ведут журналы вашего IP-адреса или содержимого трафика, но, опять же, вы должны доверять провайдеру, чтобы придерживаться этих требований. Более того, хорошие VPN-сервисы используют свои собственные частные DNS-серверы, которые также не подключены. Смотрите наш список лучших VPN без регистрации для получения дополнительной информации.

«Cloudflare präsentiert DNS-Server 1.1.1.1 mit Fokus auf Privatsphäre» от Marco Verch, лицензированный по лицензии CC BY 2.0